Die Schaffung eines Systems, das die nahtlose Zusammenarbeit verschiedener Identitätssysteme ermöglicht, ist für grenzüberschreitende Handelsnetzwerke von entscheidender Bedeutung. Dies gilt insbesondere dann, wenn verschiedene Länder und Organisationen ihre eigenen Methoden zur Überprüfung der Identität einer Person haben. Eine komponierbare Identitätsinfrastruktur ermöglicht einen kooperativen Ansatz, der es Unternehmen und Einzelpersonen erleichtert, sich in diesen komplexen Netzwerken zurechtzufinden.

Projektübersicht

Zusammenfassung

Handelsfinanzierungsnetzwerke stehen vor einer Herausforderung. Ihre Know-Your-Customer- oder KYC-Prozesse sind vollständig redundant. Das bedeutet, dass ein Unternehmen, das einen Handel tätigen möchte, jedes Mal den Verifizierungsprozess durchlaufen muss, selbst wenn es sich um einen Geschäftspartner handelt, mit dem es bereits zuvor zusammengearbeitet hat.

Infolgedessen kann es 11 Tage dauern, bis alles geklärt ist, und in 100 % der Fälle muss der Verifizierungsprozess für bereits bekannte Gegenparteien wiederholt werden. Dies verlangsamt den gesamten Prozess und führt zu einem Stillstand im Betrieb, was wiederum zu Verzögerungen bei der Finanzierung führt. Wir haben ein dezentrales Identitätssystem eingerichtet, das auf einem Konsortiumsmodell basiert. Dieses nutzt eine Art der Verifizierung namens W3C Credentials zusammen mit etwas, das als BBS+ selective disclosure bezeichnet wird. Das bedeutet, dass Personen die Anmeldedaten an verschiedenen Orten verwenden können, ohne mehr Informationen preisgeben zu müssen, als erforderlich ist, und dass alles im Rahmen der geltenden Gesetze und Vorschriften bleibt.

Es wurden bedeutende Fortschritte bei der Rationalisierung des Know-Your-Customer-Prozesses erzielt. So sank beispielsweise die Zeit, die zur Durchführung des Zyklus benötigt wurde, von 11 Tagen auf 2 Tage. Dies entspricht einer Reduzierung um 82 %. Es wurden bedeutende Fortschritte bei der Rationalisierung des Know-Your-Customer-Prozesses erzielt:

- •Zeit zur Durchführung des Zyklus: Reduzierung um 82 % (von 11 Tagen auf 2 Tage)

- •Wiederholte Überprüfungsarbeiten: 89 % weniger

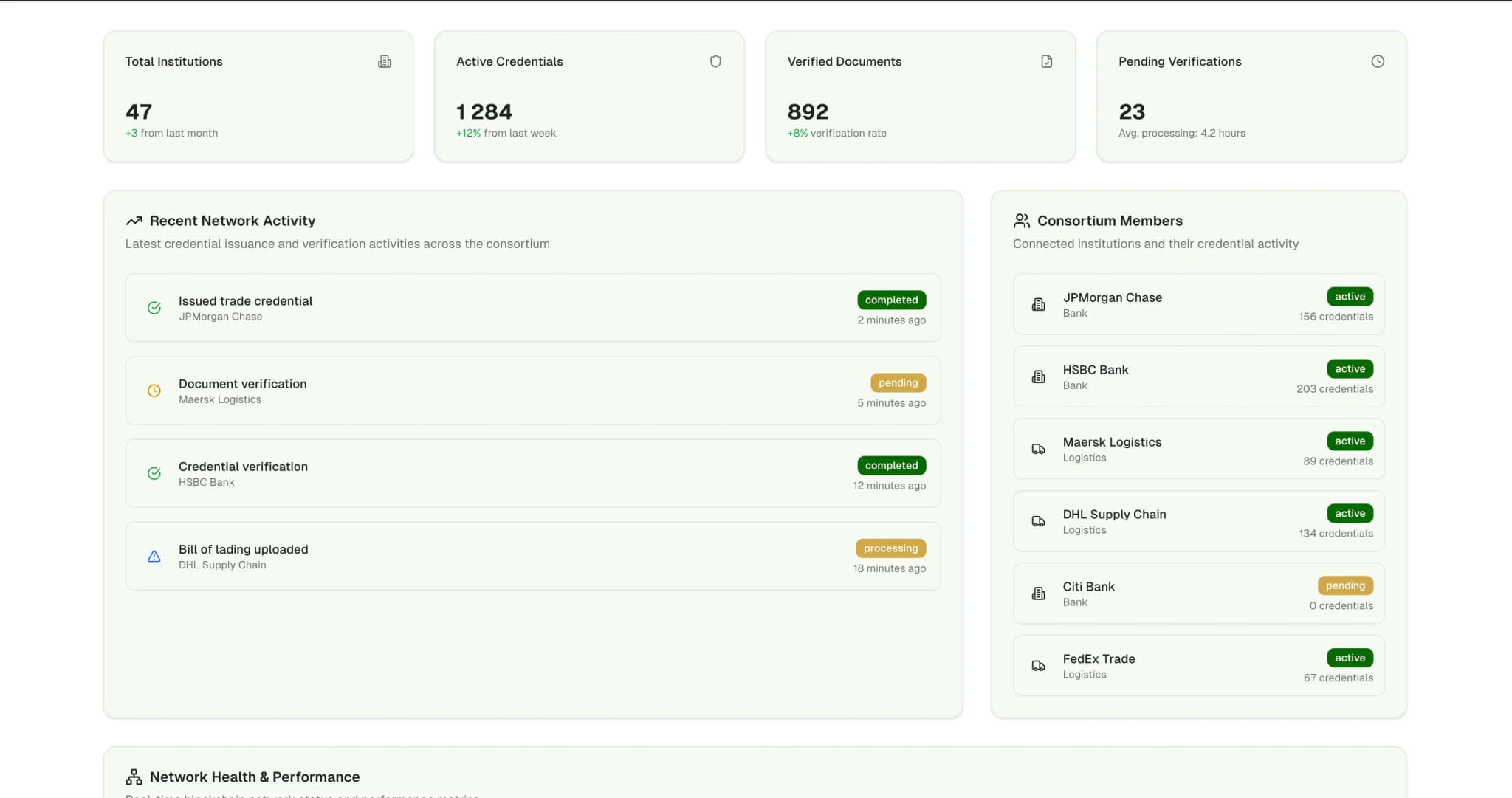

- •Genauigkeit der Sanktionsprüfung: 86 % Verbesserung Die Plattform wickelt jeden Monat über 12.000 Transaktionen ab. Sie ist mit einer Verfügbarkeitsrate von 99,97 Prozent äußerst zuverlässig. Wenn eine Sperrung erforderlich ist, wird diese innerhalb von fünf Minuten im gesamten Netzwerk verbreitet.

Komplexität der Handelsfinanzierung Die Handelsfinanzierung umfasst ein Netz von Beziehungen zwischen Importeuren, Exporteuren, Reedereien und Banken. Damit Geschäfte zustande kommen können, müssen diese Parteien einander vertrauen, was in der Regel durch folgende Maßnahmen erreicht wird:

- •Akkreditive

- •Rechnungsfactoring

- •Frachtfreigaben

Das Problem besteht darin, dass jede Institution die Identität und Eigentumsverhältnisse der Parteien überprüfen und sicherstellen muss, dass sie nicht auf einer schwarzen Liste stehen. Die Welt der Handelsdokumente ist etwas unübersichtlich. Angesichts der Vielzahl unterschiedlicher Länder und Vorschriften ist es nicht verwunderlich, dass die Überprüfung aller Unterlagen kompliziert ist. Banken führen beispielsweise Kundenlisten, während Logistikunternehmen eigene Überprüfungen durchführen, um festzustellen, mit wem sie zusammenarbeiten.

Wenn Unternehmen grenzüberschreitend tätig sind, haben sie oft mit großen Geldbeträgen zu tun. Wenn sie Fehler machen und sich nicht an die Vorschriften halten, können ihnen Geldstrafen drohen. Um dies zu vermeiden, verlangen die Aufsichtsbehörden von diesen Unternehmen:

- •stets den Überblick darüber behalten, mit wem sie Geschäfte machen

- •Blacklists im Auge behalten

- •nachweisen können, was sie getan haben Das Problem ist, dass derzeit alles auf Papierdokumenten basiert, wodurch Informationslücken entstehen. Dies erschwert es Unternehmen, reibungslos zu arbeiten und Probleme im Blick zu behalten.

Es wurden bedeutende Fortschritte bei der Optimierung des Know-Your-Customer-Prozesses erzielt. So konnte beispielsweise die Zeit, die zur Durchführung des Zyklus benötigt wurde, von 11 Tagen auf 2 Tage reduziert werden. Dies entspricht einer Senkung um 82 %.

Problem

Das derzeitige System zur Kundenidentifizierung (KYC) weist einige Mängel auf, die den Handelsfinanzierungsbereich erheblich beeinträchtigen. Beispielsweise müssen Unternehmen den Verifizierungsprozess durchlaufen, indem sie dieselben Dokumente bei jeder Bank und jedem Logistikunternehmen, mit denen sie zusammenarbeiten, einreichen.

Hauptprobleme Jede dieser Institutionen führt ihre eigenen Hintergrundüberprüfungen und Sanktionsprüfungen durch, was einfach redundant ist. Infolgedessen dauert es 11 Tage, bis der KYC-Prozess abgeschlossen ist. Selbst bei langjährigen Geschäftspartnern muss der gesamte Prozess jedes Mal von vorne wiederholt werden.

Eine Zeit lang konnten verschiedene Abteilungen innerhalb der Institutionen Informationen nicht ohne Weiteres austauschen, was den Genehmigungsprozess für die Handelsfinanzierung verlangsamte. Das Problem bestand darin, dass Banken nicht schnell überprüfen konnten, ob ein Geschäftspartner bereits einen „Know Your Customer”-Prozess bei einer anderen Bank der Gruppe durchlaufen hatte. Die Leichtigkeit, mit der persönliche Daten ausgetauscht werden können, hat zu einem besorgniserregenden Trend geführt. Sensible Informationen sind nun über verschiedene Systeme verstreut, was uns anfällig für Sicherheitsverletzungen macht.

Bedenken hinsichtlich der Datensicherheit

- •Übermittlung vollständiger Unternehmensregistrierungsdokumente

- •Informationen über wirtschaftliche Eigentümer über verschiedene Systeme verstreut

- •Finanzberichte, die von verschiedenen Parteien gespeichert werden

- •Deutlich erweiterter Umfang von Verstößen

- •Compliance-Risiken gemäß Datenschutzgesetzen

Compliance-Herausforderungen

Es traten Herausforderungen bei der Prüfung und Compliance auf, da die Institutionen über verstreute Dokumentationspfade verfügten. Die Aufsichtsbehörden wollten Aufzeichnungen darüber einsehen, wer wer ist. Da diese Aufzeichnungen über mehrere Systeme verstreut waren, war es schwierig:

- •Nachzuweisen, dass die Compliance-Standards konsequent durchgesetzt wurden

- •Alles in Übereinstimmung mit den Erwartungen der Aufsichtsbehörden zu halten

- •Ordnungsgemäße Dokumentationspfade zu führen

Die manuelle Bearbeitung von Dokumenten in Bereichen wie der Überprüfung und Sanktionsprüfung war fehleranfällig, was wiederum die Fähigkeit einschränkte, steigende Arbeitslasten zu bewältigen.

Auswirkungen auf das Geschäft Lösungen Die Einführung eines dezentralen Identitätssystems hat zu einer grundlegenden Verbesserung der Effizienz geführt. In einem Fall gelang es, die Know-your-Customer-Prüfungen zu reduzieren und die Gemeinkosten um beeindruckende 89 % zu senken.

Dies wurde möglich, weil verschiedene Mitglieder des Konsortiums nun folgende Möglichkeiten hatten: - Wiederverwendung bestehender Anmeldedaten - Vertrauen auf verifizierte Gegenparteien - Eliminierung redundanter Dokumentationsprozesse - Schnellere Entscheidungen zur Handelsfinanzierung - Automatisierte Compliance

Um Compliance-Risiken zu reduzieren, setzte das System auf eine automatisierte Durchsetzung von Richtlinien durch Verträge. Das bedeutete, dass nur Referenzen akzeptiert wurden, die den Regeln entsprachen, wenn: - Akkreditive ausgestellt wurden - Rechnungen fakturiert wurden - Handelsdokumente verarbeitet wurden Dadurch entfiel die Notwendigkeit von Kontrollen zur Sicherstellung der Compliance, was wiederum das Risiko von Verstößen gegen Vorschriften reduzierte.

Wesentliche Verbesserungen Die Zeit, die für den Abschluss des Know-your-Customer-Zyklus benötigt wird, wurde erheblich reduziert:

- •Von 11 Tagen auf unter 2 Tage

- •Wesentliche Verbesserung der Genehmigung von Handelsfinanzierungen

- •Import- und Exporteure können schneller an ihre Gelder kommen

- •Verbessert den Cashflow für Unternehmen Ein weiterer wichtiger Vorteil ist die Möglichkeit für Unternehmen, selektiv zu entscheiden, welche Informationen sie an ihre Geschäftspartner weitergeben, wobei sensible Geschäftsinformationen vertraulich bleiben.

Verbesserte Sicherheit Die Verbesserung der Sicherheitslage eines Unternehmens kann durch folgende Maßnahmen erreicht werden:

- •Verwendung von paarweisen Identifikatoren oder DIDs

- •Reduzierung der Menge an identifizierbaren Informationen, die in der Blockchain gespeichert sind

- •Deutliche Verringerung des Risikos von Datenverstößen

- •Mechanismen für schnelle Maßnahmen zur Sperrung von Zugangsdaten Die Prüfkette für Zugangsdaten wurde durch die Verwendung eines Protokolls in einem gemeinsamen Hauptbuch effizient gestaltet. Dieser Ansatz ermöglichte die Aufzeichnung aller Aktionen, was zur Erfüllung der Anforderungen beitrug. Infolgedessen konnte der für die Einhaltung der Vorschriften erforderliche Papierkram erheblich reduziert werden.

Die Leichtigkeit, mit der persönliche Daten weitergegeben werden können, hat zu einem besorgniserregenden Trend geführt. Sensible Informationen sind nun über verschiedene Systeme verstreut, was uns anfällig für Sicherheitsverletzungen macht.

Transformieren Sie Ihre Handelsfinanzierungsabläufe

Reduzieren Sie den KYC-Aufwand um 89 % und verkürzen Sie die Bearbeitungszeit von 11 Tagen auf 2 Tage mit unserer dezentralen Identitätslösung.

Lösungsarchitektur

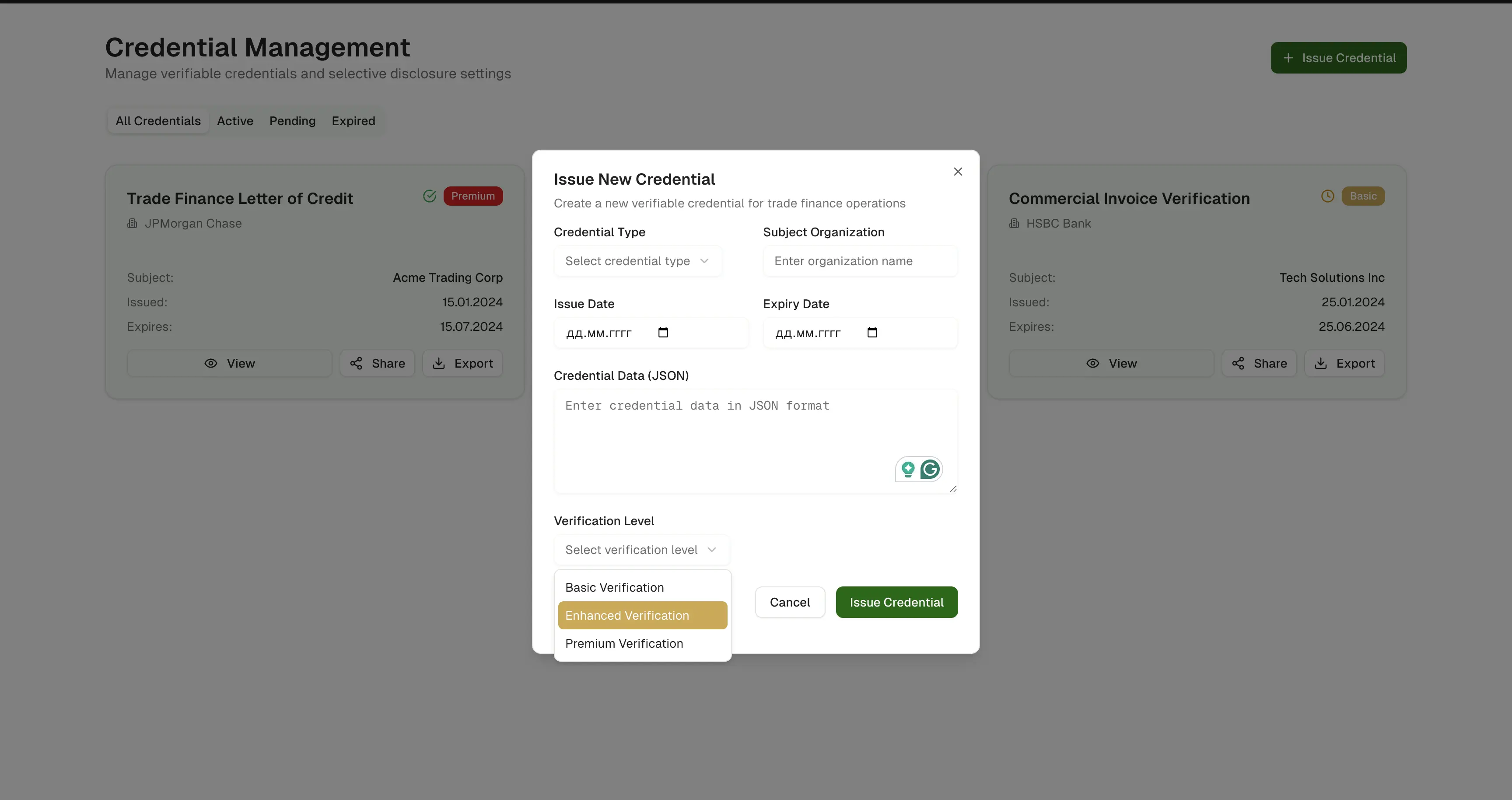

Die Lösung liegt in einem Netzwerk, in dem Handelsfinanzierungsunternehmen zusammenarbeiten können, um Identitäten zu verwalten. Im Wesentlichen besteht dieses Netzwerk aus miteinander verbundenen Teilen. Jedes Unternehmen kann es nutzen, um:

- •An bestimmte Identifikatoren gebundene Berechtigungsnachweise auszustellen

- •Berechtigungsnachweise im gesamten Netzwerk zu überprüfen

- •Den Lebenszyklus von Berechtigungsnachweisen zu verwalten

- •Datenschutz und Einhaltung gesetzlicher Vorschriften zu gewährleisten

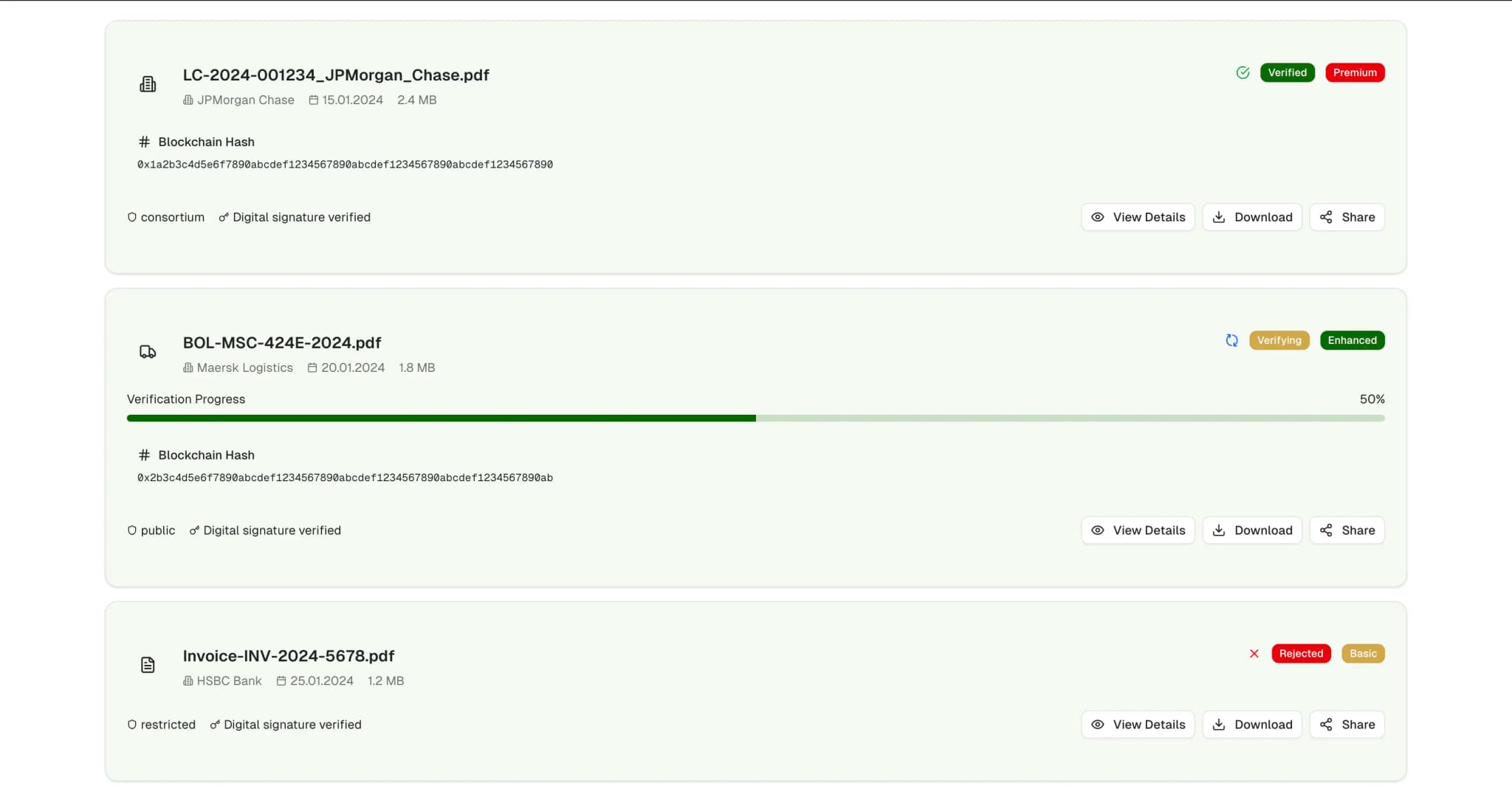

W3C Verifiable Credentials Das System W3C Verifiable Credentials wurde zur Überprüfung von Identitäten verwendet. Dazu wurden folgende Angaben zusammengefasst:

- •Status der Unternehmensgründung

- •Informationen zum wirtschaftlichen Eigentümer

- •Ergebnisse der Sanktionsprüfung

- •Status der Einhaltung gesetzlicher Vorschriften Diese Anmeldedaten wurden von Personen, denen wir vertrauen, digital signiert, sodass sie überprüft werden konnten, ohne dass die Systeme eingesehen oder alle Dokumente weitergegeben werden mussten.

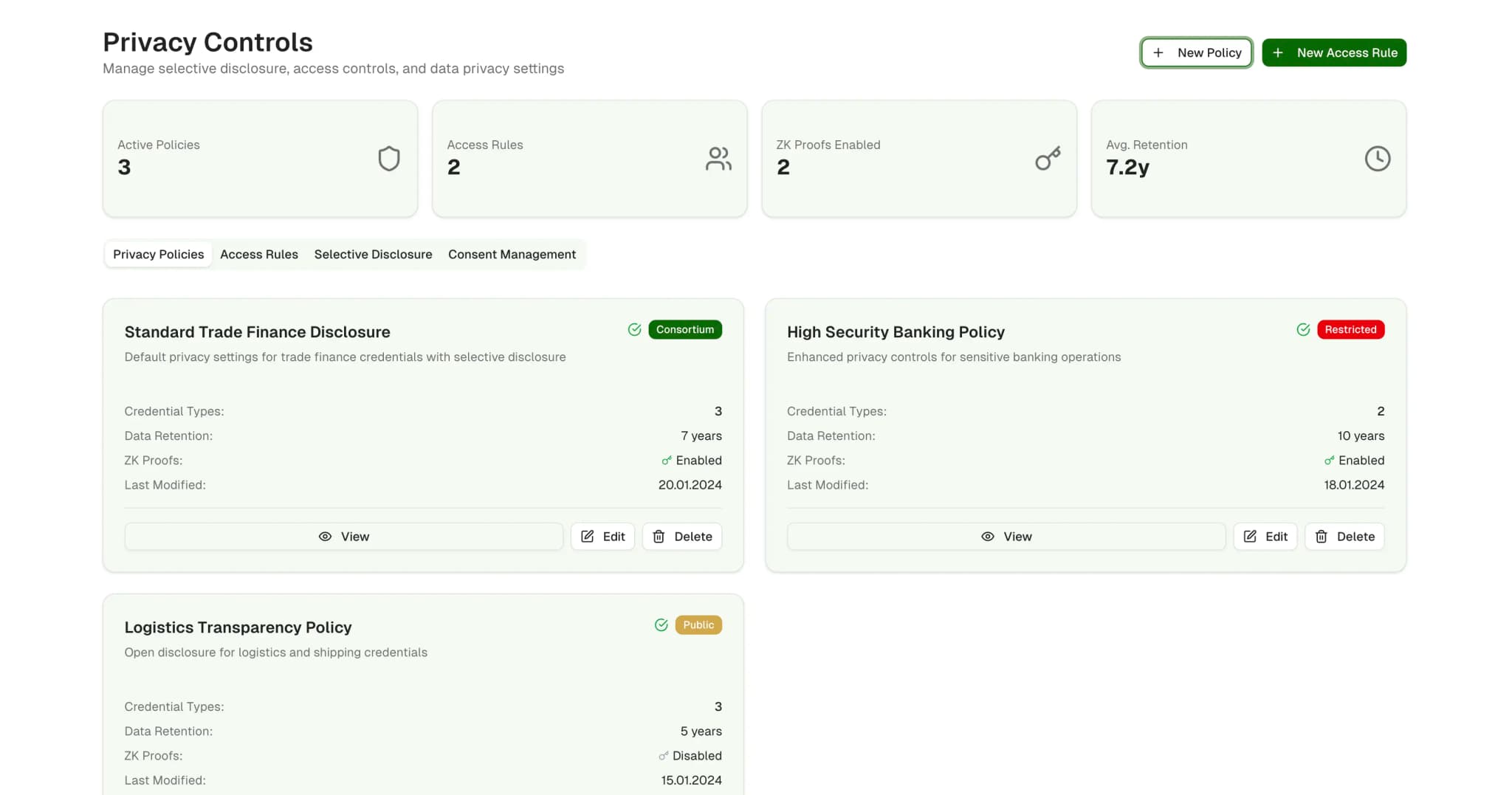

Technologie zur selektiven Offenlegung Wenn ein Unternehmen BBS+ selektive Offenlegung nutzt, kann es bestimmte Details über sich selbst weitergeben, ohne alles offenzulegen. Beispielsweise muss es möglicherweise nachweisen, dass es an einem bestimmten Ort gegründet wurde. Es muss jedoch nicht offenlegen:

- •Wann genau es registriert wurde

- •Wer welchen Anteil am Unternehmen besitzt

- •Vollständige Finanzdaten Auf diese Weise kann das Unternehmen die Vorschriften einhalten, ohne alle seine Geschäfte offen zu legen.

Rahmenwerk für intelligente Vertragsrichtlinien Vorlagen für intelligente Vertragsrichtlinien wurden entwickelt, um die je nach Rechtsordnung unterschiedlichen Compliance-Regeln zu erfassen. Sie führen automatisch folgende Schritte durch:

- •Überprüfen der Anmeldedaten, um sicherzustellen, dass sie den Anforderungen entsprechen

- •Einheitliche Durchsetzung von Richtlinien über verschiedene Vorschriften hinweg

- •Anpassung an unterschiedliche rechtliche Anforderungen

- •Aufrechterhaltung von Compliance-Standards

Verwaltung der Vertrauensinfrastruktur Das System verwaltet:

- •Rotation von Schlüsseln

- •Lebensdauer von Anmeldedaten

- •Liste widerrufener Anmeldedaten

- •Zentralisierter Betrieb der Vertrauensinfrastruktur Durch die Zentralisierung dieser Vertrauensinfrastruktur wurde der Betrieb effizienter, während die Vorteile der Verifizierung erhalten blieben. Dadurch konnten Anmeldedaten institutionsübergreifend verwendet werden.

Privacy-by-Design Der Schwerpunkt lag auf der Integration von Datenschutz in das Design. Dies wurde erreicht durch:

- •Verwendung von Identifikatoren, sogenannten paarweisen DIDs

- •Unmöglichkeit, Verbindungen zwischen Beziehungen herzustellen

- •Speicherung nur der absolut notwendigen Informationen im Ledger

- •Verwendung von kryptografischen Hashes und Details zur Sperrung

- •Kontrolle der Personen über ihre eigenen Informationen

Architektur

Die Systemarchitektur wurde um vier Schlüsselkomponenten herum aufgebaut. Diese Komponenten stellten die Identität sicher und arbeiteten auch mit der bestehenden Handelsfinanzierungsinfrastruktur zusammen.

Konsortiums-Ledger Das Konsortiums-Ledger ist ein Netzwerk, das auf Hyperledger Fabric basiert und von einer Gruppe teilnehmender Banken und Logistikunternehmen überwacht wird. Es ist für die Speicherung folgender Daten konzipiert:

- •Identitätsbezogene Dokumente

- •Widerrufsregister

- •Aktualisierungen des Status von Berechtigungsnachweisen

- •Kryptografische Hashes (keine personenbezogenen Daten) Einer der Vorteile dieses Ledgers besteht darin, dass es eine unveränderliche Aufzeichnung aller Vorgänge innerhalb des Systems bietet, was die Nachverfolgung und Sicherheit verbessert.

Credential Broker Service

Der Credential Broker Service fungiert als Drehscheibe, die folgende Prozesse überwacht: - Ausstellung von Berechtigungsnachweisen und Verwaltung ihres Lebenszyklus - Verfolgung von Schlüsselrotationsplänen - Integration mit vertrauenswürdigen Informationsquellen - Überbrückung von Lücken zwischen KYC-Anbietern und -Systemen Auf diese Weise werden Berechtigungsnachweise mit den aktuell verfügbaren Informationen gefüllt, wodurch sie überprüfbar und zuverlässig werden.

Policy Engine Die Policy Engine ist ein Vertragsrahmenwerk, das die je nach Land unterschiedlichen Compliance-Regeln in Code umsetzt. Dies trägt dazu bei, den Prozess der Überprüfung der Ordnungsmäßigkeit von Handelsfinanzierungsgeschäften zu automatisieren. Das System enthält Vorlagen für:

- •Entscheidung über die Ausstellung eines Akkreditivs

- •Feststellung, ob eine Rechnung für das Factoring in Frage kommt

- •Festlegung, wann die Fracht freigegeben werden kann

- •Arbeit in Umgebungen mit mehreren Gerichtsbarkeiten

Event-Bus-System Der Event-Bus ist ein Kafka-basiertes System, mit dem wir Änderungen an Statusmeldungen austauschen können, z. B.:

- •Wenn Zugangsdaten ausgestellt werden

- •Wenn Zugangsdaten ablaufen

- •Wenn Zugangsdaten widerrufen werden

- •Echtzeit-Statusaktualisierungen im gesamten Konsortium Auf diese Weise bleiben alle auf dem neuesten Stand, ohne ständig das Hauptbuch auf Aktualisierungen überprüfen zu müssen.

Integrationsschicht Die Verbindung zwischen den Systemen erfolgt über eine Schicht von APIs. Diese Integrationsschicht überbrückt die Lücke zwischen:

- •Identitätsnetzwerk und Kernbankensysteme

- •Software für Handelsdokumente

- •Logistikmanagementsysteme

- •Bestehende Workflows ohne vollständige Systemüberarbeitung

Überwachung und Beobachtbarkeit Wir verfolgen Metriken mit Prometheus, wie z. B.:

- •Wie viele Anmeldedaten werden ausgestellt und überprüft?

- •Wie lange dauern die Prozesse?

- •Wie oft treten Fehler auf?

- •Systemzustandsindikatoren Alle diese Informationen werden auf Grafana-Dashboards angezeigt, wodurch Trends und Muster leichter zu erkennen sind. Darüber hinaus verfügen wir über ein benutzerdefiniertes Warnsystem, das die Einhaltung von Compliance-Zielen überwacht.

Datenschutzdesign Das System verwendet ein Design, das Beziehungen paarweise zuordnet, um zu verhindern, dass Organisationen Informationen austauschen, ihnen aber dennoch die Überprüfung ermöglicht. Grundsätzlich verfügt jede Organisation über einen eigenen Satz von IDs für den Umgang mit Partnern, wodurch alle identitätsbezogenen Daten getrennt bleiben.

Die BBS+ Signaturschemata boten eine Möglichkeit, Informationen aus den Anmeldedaten weiterzugeben, ohne alles preisgeben zu müssen. Dies war besonders nützlich, da es Unternehmen ermöglichte, Vorschriften einzuhalten und gleichzeitig ihre Geschäftsinformationen vertraulich zu behandeln.

Implementierung

Der Plan sah vor, die Einführung in mehreren Phasen zu erfolgen, beginnend mit einigen Banken, um die Situation zu testen. Es wurden Pilotprogramme gestartet, die erfolgreich verliefen, sodass folgende Akteure hinzugezogen wurden:

- •Einige Logistikunternehmen

- •Anbieter von Handelsfinanzierungen

- •Tests unter realen Bedingungen

- •Schrittweise Erweiterung des Konsortiums

Entwicklungsumgebung Das Team richtete seine Entwicklungsumgebung mit Containerisierung mit Docker Compose als Rückgrat ein. Dadurch konnten sie Folgendes ausführen:

- •Hyperledger Fabric-Netzwerke

- •PostgreSQL-Datenbanken zur Speicherung von Metadaten zu Anmeldedaten

- •Kafka-Cluster zur Verarbeitung von Ereignissen

- •Gleichzeitige Entwicklung mehrerer Komponenten

Entwicklung von Standards Ein Team von Experten, darunter Compliance-Beauftragte und Identitätsarchitekten, kam zusammen, um eine Reihe von Standards für Anmeldedaten festzulegen. Konkret definierten sie die zugrunde liegende Struktur für:

- •Identitätsprüfung

- •Wirtschaftliches Eigentum

- •Sanktionsfreigabe

- •Status der Einhaltung gesetzlicher Vorschriften Unter Verwendung des W3C-Anmeldeschemas als Leitfaden. Das Ziel bestand darin, ein Gleichgewicht zwischen der Erfüllung von Anforderungen und der Bereitstellung einer Möglichkeit zur Offenlegung der erforderlichen Informationen herzustellen.

Entwicklung intelligenter Verträge Für die Entwicklung von Verträgen wurden Richtlinienvorlagen unter Verwendung von Hyperledger Fabric Chaincode erstellt. Dies ermöglichte die Kodierung von Compliance-Regeln, die für folgende Bereiche galten:

- •Handelsfinanzierungsinstrumente

- •Verschiedene Gerichtsbarkeiten

- •Regeln für die Überprüfung von Berechtigungsnachweisen

- •Prozesse zur Bewertung von Richtlinien

- •Transaktions-Audit-Trails

Teststrategie Die Teststrategie war sehr gründlich. Sie umfasste:

- •Grundlegende Unit-Tests für die Kernfunktionalität

- •Integrationstests für einen nahtlosen Austausch von Referenzen

- •End-to-End-Tests, die Handelsfinanzierungs-Workflows nachahmen

- •Leistungstests für erwartete Transaktionsvolumina

Datenmigration Wir haben uns für folgenden Ansatz zur Migration unserer bestehenden KYC-Datensätze entschieden:

- •Batch-Verarbeitungsaufträge zum Extrahieren von Informationen

- •Integration des Altsystems

- •Erstellung signierter Anmeldedaten

- •Reibungsloser Betriebsübergang

- •Einführung neuer Funktionen

Sicherheitsimplementierung Sicherheit hatte bei dieser Implementierung oberste Priorität. Um die Anforderungen zu erfüllen, übernahm das System folgende Aufgaben:

- •Verwaltung von Schlüsseln für die Signierung von Anmeldedaten

- •Aufrechterhaltung der Integrität des Widerrufsregisters

- •Schutz vor Replay-Angriffen

- •Hardware-Sicherheitsmodule (HSMs) für sensible Vorgänge

Überwachung und Warnmeldungen Das Team behielt Folgendes im Auge:

- •Wie Anmeldedaten ausgestellt und überprüft wurden

- •Verzögerungen oder Störungen im Prozess

- •Zeit bis zur Ausstellung der Anmeldedaten

- •Erfolgsquote der Überprüfungsversuche

- •Geschwindigkeit der Revokationsverbreitung im System

- •Leistung der Richtlinienbewertung Es wurden benutzerdefinierte Warnmeldungen eingerichtet, um Folgendes zu kennzeichnen:

- •Falsch vorgelegte Anmeldedaten

- •Korrelationsversuche

- •Sicherheitsprobleme

Risikominderung Im Hinblick auf die Risikominderung umfasste die Implementierung folgende Sicherheitsvorkehrungen:

- •Ausweichmechanismen für die Überprüfung von Anmeldedaten während der Wartung

- •Manuelle Übersteuerungen in Notfällen

- •Umfassende Verfahren zur Notfallwiederherstellung

- •Verhinderung eines vollständigen Betriebsstillstands

Leistungskennzahlen

Die Einführung eines dezentralisierten Identitätssystems hat zu einer Verbesserung der Abläufe geführt. Folgende Aspekte wurden deutlich verbessert:

- •Effizienz der Know-Your-Customer-Prüfungen

- •Genauigkeit der Compliance

- •Auswirkungen auf das Kundenerlebnis

- •Effizienz der institutionellen Zusammenarbeit

KYC-Bearbeitungszeit Die Zeit, die für den Abschluss des Know-Your-Customer-Prozesses benötigt wird, hat sich erheblich verkürzt:

- •Vorher: durchschnittlich 11 Tage

- •Nachher: weniger als 2 Tage

- •Verbesserung: 82 % Reduzierung Ein großer Teil dieser Beschleunigung ist darauf zurückzuführen, dass wir Anmeldedaten für bereits verifizierte Gegenparteien wiederverwenden können, wodurch viele Schritte entfallen.

Reduzierung doppelter Verifizierungen Die mühsame wiederholte Verifizierung von Kunden gehört der Vergangenheit an:

- •Vorher: 100 % doppelte Überprüfungen erforderlich

- •Nachher: Weniger als 10 % doppelte Überprüfungen

- •Verbesserung: 89 % Reduzierung redundanter Prozesse

Genauigkeit der Sanktionsprüfung Die Genauigkeit der Sanktionsprüfung hat einen großen Sprung nach vorne gemacht:

- •Vorher: 7 % Falsch-Positiv-Rate

- •Nachher: Unter 1 % Falsch-Positiv-Rate

- •Verbesserung: 86 % Genauigkeitssteigerung Datenqualität und eine strengere automatisierte Durchsetzung von Regeln waren entscheidend, um dieses Maß an Präzision zu erreichen.

Wiederverwendung von Anmeldedaten Die Plattform verzeichnete einen Anstieg der Wiederverwendung, wobei über 70 Prozent der Anmeldedaten innerhalb von nur sechs Monaten nach der Inbetriebnahme wiederverwendet wurden. Dies deutet darauf hin, dass die Mitglieder des Konsortiums von der Idee wirklich überzeugt waren.

Weitergabe von Statusaktualisierungen Ein wichtiger Maßstab für die Systemleistung war, wie schnell Statusänderungen weitergegeben werden konnten:

- •Ziel: Unter 5 Minuten

- •Ergebnis: Durchgehend unter 5 Minuten

- •Durchschnitt: 3,2 Minuten für die netzwerkweite Weitergabe

Compliance-Operations-Leistung

| Metrik | Vorher | Nach | Delta |

|---|---|---|---|

| Durchschnittliche KYC-Zykluszeit | 11 Tage | 1.8 Tage | -84 % |

| Wiederholen Sie die KYC-Prüfung für bestehende Partner | 100 % | 8 % | -92 % |

| Sanktionsprüfung – falsche Positive | 7 % | 0.8 % | -89 % |

| Wiederverwendungsrate von Anmeldedaten | 0 % | 73 % | +73 % |

| Stunden für die manuelle Überprüfung von Dokumenten pro Monat | 480 Stunden | 85 Stunden | -82 % |

| Kundenbeschwerden (im Zusammenhang mit KYC) | 28/Monat | 4/Monat | -86 % |

Kennzahlen zur Systemzuverlässigkeit

| Service Level Objective | Ziel | Erreicht |

|---|---|---|

| Latenzzeit bei der Überprüfung von Anmeldedaten (95. Perzentil) | <500 ms | 320 ms |

| Zeitraum für die Weitergabe von Widerrufen | <5 Minuten | 3.durchschnittlich 2 Minuten |

| Systemverfügbarkeit (30 Tage) | >99,95 % | 99.97 % |

| Ausstellungsrate von Berechtigungsnachweisen | >100/Stunde | 145/Stunde |

| Latenzzeit bei der Richtlinienbewertung (99. Perzentil) | <200 ms | 165 ms |

| Erfolgreiche Zustellung der Event-Bus-Nachricht | >99,99 % | 99.995 % |

| Falsche Akzeptanzrate von Anmeldeinformationen | <0,01 % | 0.003 % |

Gewonnene Erkenntnisse

Komplexität der Governance Es ist nicht einfach, mehrere Institutionen dazu zu bewegen, an einem gemeinsamen Governance-System zusammenzuarbeiten. Wenn es um Themen wie Verifizierung und Politikgestaltung geht, hat jede Organisation ihre eigenen:

- •Unterschiedliche Risikotoleranz

- •Vorgehensweisen

- •Compliance-Anforderungen

- •Betriebsabläufe Damit dies funktioniert, ist ein erheblicher Koordinationsaufwand erforderlich:

- •Schaffung eines Rahmens für die Beilegung von Streitigkeiten

- •Festlegung klarer Governance-Regeln

- •Schaffung einer stabilen Grundlage von Anfang an

- •Schaffung einer langfristigen Systemstabilität

Einführung von Datenschutztechnologien Als BBS+ selektive Offenlegung auf den Markt kam, brachte es einige Tools in Bezug auf den Datenschutz mit sich. Allerdings verlief nicht alles reibungslos:

- •Organisationen hatten Schwierigkeiten, den Umfang der Offenlegung zu bestimmen

- •Verständnis dafür, wann welche Informationen offengelegt werden sollten

- •Erstellung von Vorlagen für häufige Szenarien

- •Vereinfachung des Technologieeinführungsprozesses Sobald Vorlagen zur Verfügung standen, fiel es den Institutionen wesentlich leichter, die Technologie einzuführen.

Integration von Altsystemen Bei der Integration war die Entwicklung einer API-Architektur entscheidend, um die Integration mit den Kernbank- und Handelsdokumentationssystemen zu gewährleisten:

- •Ältere Plattformen erforderten individuelle Anpassungen

- •Die Integration dauerte länger als ursprünglich erwartet

- •Die Überbrückung der API-Ebene war unerlässlich

- •Für die Kompatibilität mit Altsystemen waren individuelle Lösungen erforderlich

Lebenszyklusmanagement für Zugangsdaten Mit dem Wachstum des Konsortiums wurde die Verwaltung der Zugangsdaten immer komplexer:

- •Der Prozess der Rotation von Signaturschlüsseln wurde komplex

- •Das Widerrufen von Schlüsseln begann außer Kontrolle zu geraten.

- •Automatisiertes Lebenszyklusmanagement hätte Probleme vermieden.

- •Groß angelegte Operationen erfordern systematische Ansätze.

Leistung bei der Bewertung von Richtlinien Die erste Hürde entstand, als die erste Bewertung der Richtlinien länger als erwartet dauerte:

- •Komplizierte, je nach Standort unterschiedliche Regeln führten zu Verzögerungen

- •Das Zwischenspeichern häufig verwendeter Richtlinienentscheidungen verbesserte die Geschwindigkeit.

- •Die Rationalisierung der Vertragsausführung machte den Unterschied.

- •Die Reaktionszeiten wurden deutlich schneller.

Koordination der Reaktion auf Vorfälle Bei der Koordination der Reaktion auf Vorfälle, die Institutionen betreffen, sind:

- •vorab festgelegte Kommunikationskanäle von entscheidender Bedeutung

- •Klare Eskalationsverfahren müssen definiert werden

- •Konsortiumsübergreifende Pläne zur Reaktion auf Vorfälle sollten während der Planung entwickelt werden

- •Eine gute Vorbereitung verbessert die Einsatzbereitschaft erheblich

Herausforderungen bei der Benutzerakzeptanz Es war nicht einfach, die Mitarbeiter für das System zu gewinnen:

- •Für die Verwaltung von Anmeldedaten waren umfangreiche Schulungen erforderlich

- •Das Verständnis der Kontrollen für den Informationsaustausch war komplex

- •Ein benutzerfreundliches Systemdesign war von entscheidender Bedeutung

- •Umfassende Schulungsprogramme waren erforderlich

- •Eine solide Grundlage beschleunigt die Bereitstellung erheblich Bei der Einführung von Systemen ist es entscheidend, zunächst einen Rahmen für die Governance zu schaffen, eine für die Benutzer geeignete Erfahrung zu entwerfen und die Abläufe so weit wie möglich zu automatisieren.

Bei der Einrichtung von Systemen ist es entscheidend, zunächst einen Rahmen für die Governance zu schaffen, eine für die Benutzer geeignete Erfahrung zu entwerfen und die Abläufe so weit wie möglich zu automatisieren.

Technologie-Stack

Distributed-Ledger-Technologie

- •Hyperledger Fabric: Von einem Konsortium entwickeltes Distributed Ledger zur Verfolgung und Ausführung von Verträgen mit Smart Contract Development

Identitätsstandards

- •W3C Verifiable Credentials: Grundlage für die Identitätsprüfung

- •Decentralized Identifiers (DIDs): Standard-Identitätsrahmenwerk

Kryptografische Bibliotheken

- •BBS+ Signaturen: Schema zur selektiven Offenlegung von Signaturen

- •Wählen Sie aus, was Sie teilen und was Sie geheim halten möchten

Ereignis-Streaming

- •Apache Kafka: Nachrichtenwarteschlange für Ereignis-Streaming und Statusaktualisierungen

- •Echtzeit-Informationsaustausch innerhalb des Konsortiums

Dienstarchitektur

- •Node.js und Express: Dienstschnittstellen und API-Framework

- •RESTful-API-Architektur

Datenspeicherung

- •PostgreSQL: Metadaten und Speicherung von Betriebsdaten

- •Primäre Datenbanklösung

Container-Orchestrierung

- •Docker: Container-Plattform

- •Kubernetes: Container-Orchestrierung

Observability-Stack

- •Prometheus: Erfassung von Metriken

- •Grafana: Erstellung und Visualisierung von Dashboards

Sicherheitsinfrastruktur

- •Hardware-Sicherheitsmodule (HSMs): Verwaltung sensibler Schlüssel mit umfassenden Sicherheitsaudits

- •Verwahrer digitaler Sicherheitsschlüssel

Integrationsansätze

- •REST-APIs: Überbrückung von Altsystemen

- •Webhook-Mechanismen: Systemkonnektivität

- •Benutzerdefinierte Integrationsadapter: Kompatibilität mit Altsystemen

Projektergebnisse

- 82 % weniger Zeitaufwand für die KYC-Bearbeitung

- 89 % weniger doppelte Überprüfungsarbeit

- 86 % Verbesserung der Genauigkeit bei der Überprüfung von Sanktionen

- 99.97 % Systemverfügbarkeit erreicht

- 73 % Wiederverwendungsrate von Anmeldedaten innerhalb von 6 Monaten

Wichtige Leistungskennzahlen

Reduzierung der KYC-Zeit

Verbesserung der Verarbeitungszeit

Reduzierung von Doppelarbeit

Redundante Überprüfungen werden eliminiert

Genauigkeit der Überprüfung

Verbesserung der Sanktionsprüfung

Systemverfügbarkeit

Monatliche Verfügbarkeitsrate