Il est essentiel de créer un système permettant à différents systèmes d'identité de fonctionner ensemble de manière transparente, notamment pour les réseaux commerciaux qui traversent les frontières. Cela est particulièrement vrai lorsque divers pays et organisations ont leurs propres méthodes pour vérifier l'identité d'une personne. Une infrastructure d'identité modulable permet une approche coopérative qui facilite la navigation des entreprises et des particuliers dans ces réseaux complexes.

Présentation du projet

Résumé

Les réseaux de financement du commerce international rencontrent un problème. Leurs processus « know your customer » (KYC) sont totalement redondants. Cela signifie que lorsqu'une entreprise souhaite effectuer une transaction, elle doit passer par le processus de vérification à chaque fois, même si elle travaille avec un partenaire avec lequel elle a déjà collaboré.

En conséquence, il peut s'écouler 11 jours avant que tout soit réglé et dans 100 % des cas, le processus de vérification doit être répété, même pour les contreparties déjà connues. Cela ralentit considérablement les opérations et entraîne des retards dans le financement. Nous avons mis en place un système d'identité décentralisé basé sur un modèle de consortium. Celui-ci utilise un type de vérification appelé W3C Credentials, ainsi qu'un système appelé BBS+ selective disclosure. Cela signifie que les personnes peuvent utiliser leurs identifiants sans avoir à partager plus d'informations que nécessaire, tout en respectant les règles des lois et réglementations applicables.

Des progrès importants ont été réalisés dans la rationalisation du processus de connaissance du client. Par exemple, le temps nécessaire pour boucler le cycle est passé de 11 jours à 2, soit une baisse de 82 %. Des progrès importants ont été réalisés dans la rationalisation du processus de connaissance du client :

- •Temps nécessaire pour boucler le cycle : réduction de 82 % (de 11 jours à 2)

- •Travail de vérification répété : diminution de 89 %

- •Précision du filtrage des sanctions : amélioration de 86 % La plateforme traite plus de 12 000 échanges chaque mois. Elle est remarquablement fiable, avec un taux de disponibilité de 99,97 %. Lorsqu'une révocation est nécessaire, elle se propage à travers le réseau en moins de cinq minutes.

Complexité du financement du commerce Le financement du commerce implique un réseau de relations entre les importateurs, les exportateurs, les compagnies maritimes et les banques. Pour que les affaires puissent se conclure, ces parties doivent se faire confiance, ce qui se fait généralement par le biais de :

- •Lettres de crédit

- •Affacturage de factures

- •Libération des marchandises

Le problème est que chaque institution doit vérifier l'identité et la propriété des parties et s'assurer qu'elles ne figurent pas sur une liste noire. Le monde de la documentation commerciale est quelque peu confus. Avec de nombreux pays et règles différents à prendre en compte, il n'est pas surprenant que les choses se compliquent lorsqu'il s'agit de vérifier tous les documents. Les banques, par exemple, tiennent à jour leurs listes de clients, tandis que les entreprises de logistique effectuent leurs propres vérifications sur les personnes avec lesquelles elles travaillent.

Lorsque les entreprises font des affaires à l'étranger, elles traitent souvent des montants importants. Si elles commettent des erreurs et ne respectent pas les règles, elles s'exposent à des amendes. Pour éviter cela, les régulateurs exigent que ces entreprises :

- •de savoir avec qui elles font affaire

- •de surveiller les listes noires

- •d'être en mesure de montrer ce qu'elles ont fait Le problème est que tout repose désormais sur la paperasserie, ce qui crée des poches d'information. Il est donc difficile pour les entreprises de fonctionner correctement et de surveiller les problèmes.

Des progrès significatifs ont été réalisés dans la rationalisation du processus de connaissance du client. Par exemple, le temps nécessaire pour terminer le cycle est passé de 11 jours à 2 jours, soit une baisse de 82 %.

Problème

Le système actuel, qui consiste à connaître son client ou KYC, présente certaines lacunes qui nuisent considérablement au financement du commerce. Par exemple, les entreprises doivent passer par le processus de vérification en soumettant les mêmes documents à chaque banque et entreprise de logistique avec laquelle elles travaillent.

Problèmes clés Chacune de ces institutions effectue ses propres vérifications et contrôles, ce qui est redondant. En conséquence, il faut 11 jours pour mener à bien le processus KYC. Même lorsqu'il s'agit de partenaires commerciaux de longue date, l'ensemble du processus doit être répété à chaque fois.

Pendant un certain temps, les différents services au sein des institutions ne pouvaient pas partager facilement leurs informations, ce qui ralentissait le processus d'approbation du financement du commerce. Le problème était que les banques ne pouvaient pas vérifier rapidement si un partenaire commercial avait déjà fait l'objet d'un processus « Know Your Customer » auprès d'une autre banque du groupe. La facilité avec laquelle les données personnelles peuvent être partagées a conduit à une tendance préoccupante. Les informations sensibles sont désormais dispersées dans différents systèmes, ce qui nous rend vulnérables aux failles de sécurité.

Préoccupations en matière de sécurité des données

- •Transmission de l'ensemble des documents d'enregistrement des entreprises

- •Informations sur les bénéficiaires effectifs dispersées dans différents systèmes

- •États financiers stockés par diverses parties

- •Portée considérablement élargie des violations

- •Risques de non-conformité aux lois sur la protection des données

Défis en matière de conformité

Des défis en matière d'audit et de conformité sont apparus car les institutions disposaient de traces documentaires éparpillées un peu partout. Les régulateurs souhaitaient voir les registres indiquant qui était qui. Comme ces registres étaient dispersés dans plusieurs systèmes, il était difficile de : - Démontrer que les normes de conformité étaient appliquées de manière cohérente - Se conformer à toutes les attentes des régulateurs - Conserver des traces documentaires appropriées

Le traitement manuel des documents, dans des domaines tels que la vérification et le contrôle des sanctions, était sujet à des erreurs, ce qui limitait la capacité à gérer des charges de travail croissantes.

Solutions ayant un impact sur l'activité La mise en place d'un système d'identité décentralisé a permis une refonte en termes d'efficacité. Dans un cas, cela a permis de réduire les vérifications d'identité des clients, ce qui a entraîné une diminution considérable des frais généraux de 89 %.

Cela a été rendu possible grâce aux nouvelles capacités des différents membres du consortium : - Réutiliser les informations d'identification existantes - S'appuyer sur des contreparties vérifiées - Éliminer les processus de documentation redondants - Prendre des décisions plus rapides en matière de financement commercial Conformité automatisée

Afin de réduire les risques liés à la conformité, le système a utilisé l'application automatisée des politiques par le biais de contrats. Cela signifie que seules les informations d'identification conformes aux règles étaient acceptées lors de :

- •l'émission de lettres de crédit

- •l'affacturage de factures

- •le traitement de documents commerciaux. En conséquence, la nécessité de procéder à des vérifications pour garantir la conformité a été éliminée, ce qui a réduit le risque de violation des réglementations.

Améliorations clés Le temps nécessaire pour boucler le cycle de connaissance du client a été considérablement réduit :

- •De 11 jours à moins de 2 jours

- •Amélioration significative de l'impact sur l'approbation du financement commercial

- •Permet aux importateurs et aux exportateurs d'obtenir des fonds plus rapidement

- •Améliore la trésorerie des entreprises. Un autre avantage clé est la possibilité pour les entreprises d'être sélectives quant aux informations qu'elles partagent avec leurs homologues, en divulguant les détails tout en gardant confidentielles les informations commerciales sensibles.

Sécurité renforcée L'amélioration de la sécurité d'une entreprise peut être réalisée en prenant les mesures suivantes :

- •Utilisation d'identifiants par paires ou DID

- •Réduire la quantité d'informations identifiables stockées sur la blockchain

- •Réduire considérablement l'exposition aux violations de données

- •Mécanismes d'action rapide pour la révocation des identifiants La piste d'audit pour les identifiants a été rendue efficace grâce à l'utilisation d'un journal sur un registre partagé. Cette approche a permis de consigner toutes les actions, ce qui a contribué à répondre aux exigences. En conséquence, la quantité de paperasse nécessaire pour se conformer aux exigences a été considérablement réduite.

La facilité avec laquelle les informations personnelles peuvent être partagées a conduit à une tendance préoccupante. Les informations sensibles sont désormais dispersées dans différents systèmes, ce qui nous rend vulnérables aux failles de sécurité.

Transformez vos opérations de financement commercial

Réduisez les frais généraux liés à la vérification d'identité (KYC) de 89 % et diminuez le temps de traitement de 11 à 2 jours grâce à notre solution d'identité décentralisée.

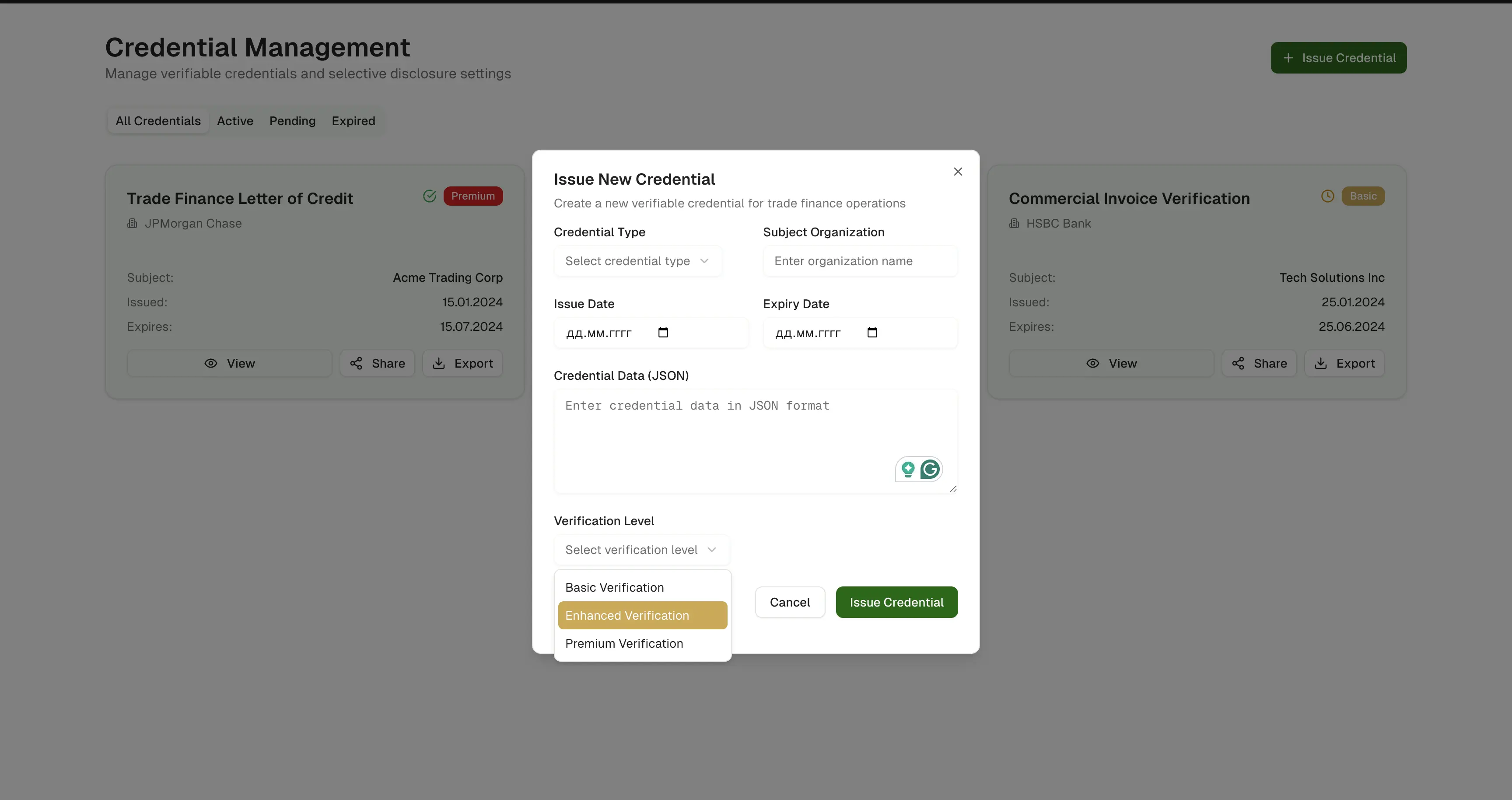

Architecture de la solution

La solution réside dans un réseau qui permet aux sociétés de financement commercial de collaborer pour gérer les identités. Ce réseau est essentiellement constitué d'éléments qui sont tous connectés. Chaque société peut l'utiliser pour : - Émettre des identifiants liés à des identifiants spécifiques - Vérifier les identifiants sur l'ensemble du réseau - Gérer le cycle de vie des identifiants

- •Préserver la confidentialité et la conformité réglementaire

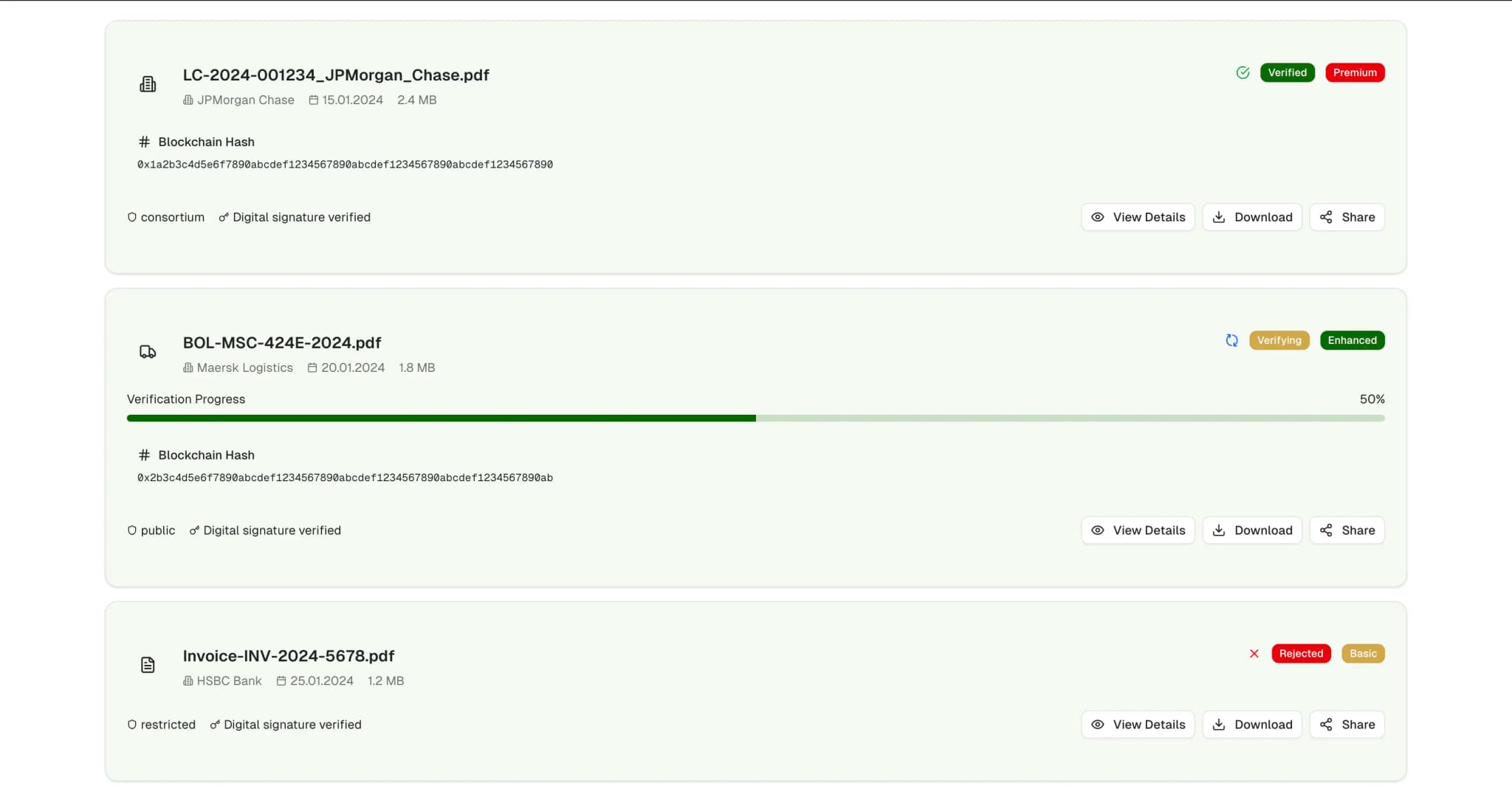

Identifiants vérifiables W3C Le système W3C Verifiable Credentials a été utilisé pour vérifier les identités. Pour ce faire, il a regroupé des informations telles que :

- •Statut de constitution de l'entreprise

- •Informations sur les bénéficiaires effectifs

- •Résultats du contrôle des sanctions

- •Statut de conformité juridictionnelle Ces identifiants ont été signés numériquement par des personnes de confiance, ce qui signifie qu'ils peuvent être vérifiés sans avoir à consulter les systèmes ou à partager tous les documents.

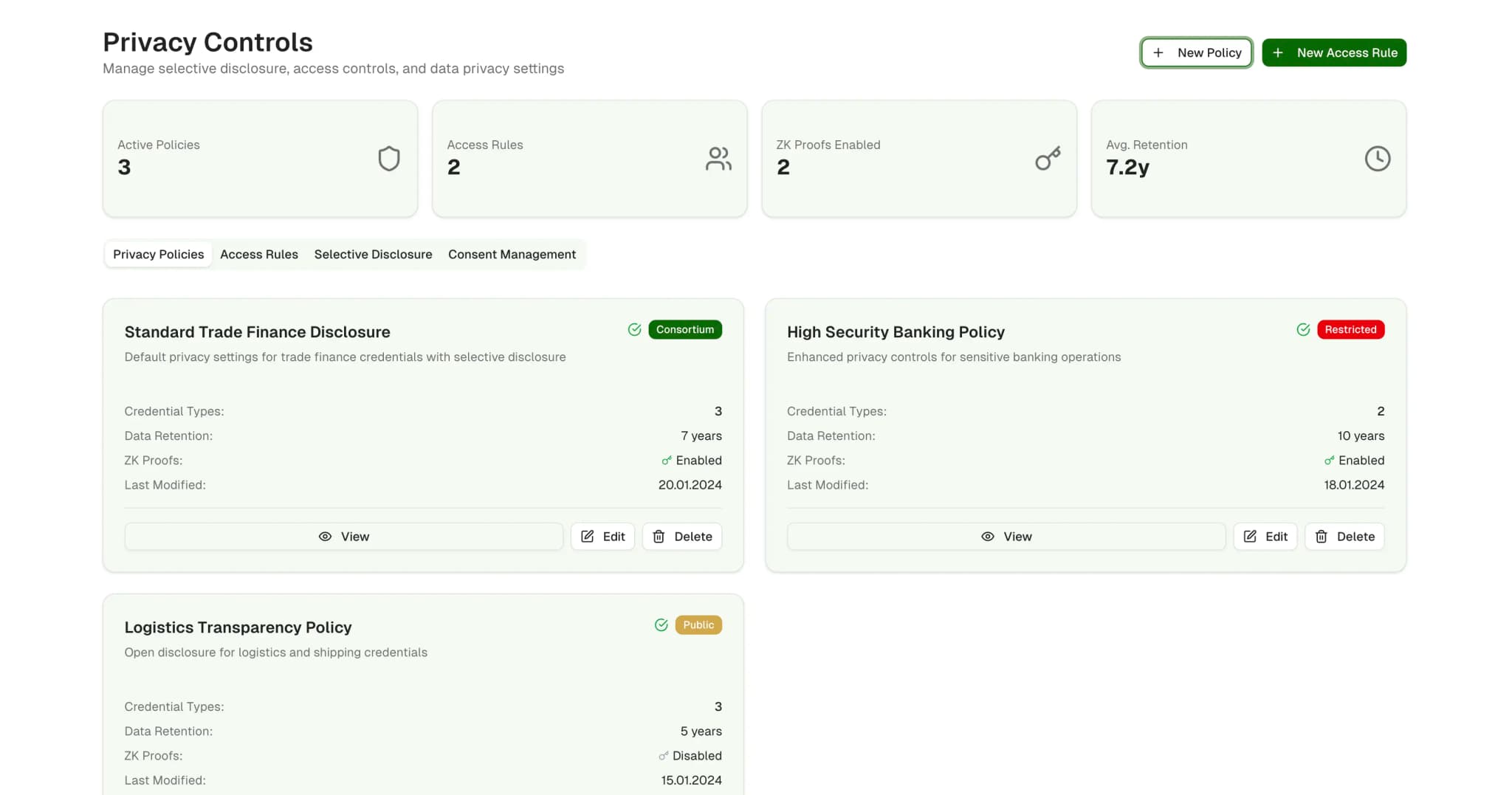

Technologie de divulgation sélective Lorsqu'une entreprise utilise la divulgation sélective BBS+, elle peut partager certaines informations la concernant sans tout dévoiler. Par exemple, elle peut avoir besoin de montrer qu'elle est constituée en société dans un certain lieu. Elle n'a pas à divulguer :

- •La date exacte de son enregistrement

- •Qui détient quelle partie de l'entreprise

- •Les détails financiers complets De cette manière, l'entreprise peut se conformer à la réglementation sans divulguer toutes ses activités.

Cadre de politique de contrats intelligents Les modèles de politique de contrats intelligents sont conçus pour refléter les règles de conformité qui varient selon les juridictions. Ils permettent automatiquement :

- •De vérifier les informations d'identification pour s'assurer qu'elles répondent aux exigences

- •D'appliquer les politiques de manière cohérente dans les différentes réglementations

- •S'adaptent aux différentes exigences juridictionnelles

- •Mainiennent les normes de conformité

Gestion de l'infrastructure de confiance Le système en place gère :

- •La rotation des clés

- •La durée de vie des identifiants

- •La liste des identifiants révoqués

- •Opérations centralisées de l'infrastructure de confiance La centralisation de cette infrastructure de confiance a permis d'améliorer l'efficacité des opérations tout en conservant les avantages de la vérification. Cela a permis d'utiliser les identifiants dans toutes les institutions.

Confidentialité dès la conception L'accent a été mis sur l'intégration de la confidentialité dans la conception. Cela a été réalisé grâce à :

- •L'utilisation d'identifiants appelés DID par paires

- •L'impossibilité d'établir des liens entre les relations

- •Le stockage des informations strictement minimales dans le registre

- •L'utilisation de hachages cryptographiques et de détails de révocation

- •Le contrôle des informations par les individus

Architecture

L'architecture du système a été conçue autour de quatre composants clés. Ces composants ont permis d'établir l'identité et ont également fonctionné avec l'infrastructure financière commerciale existante.

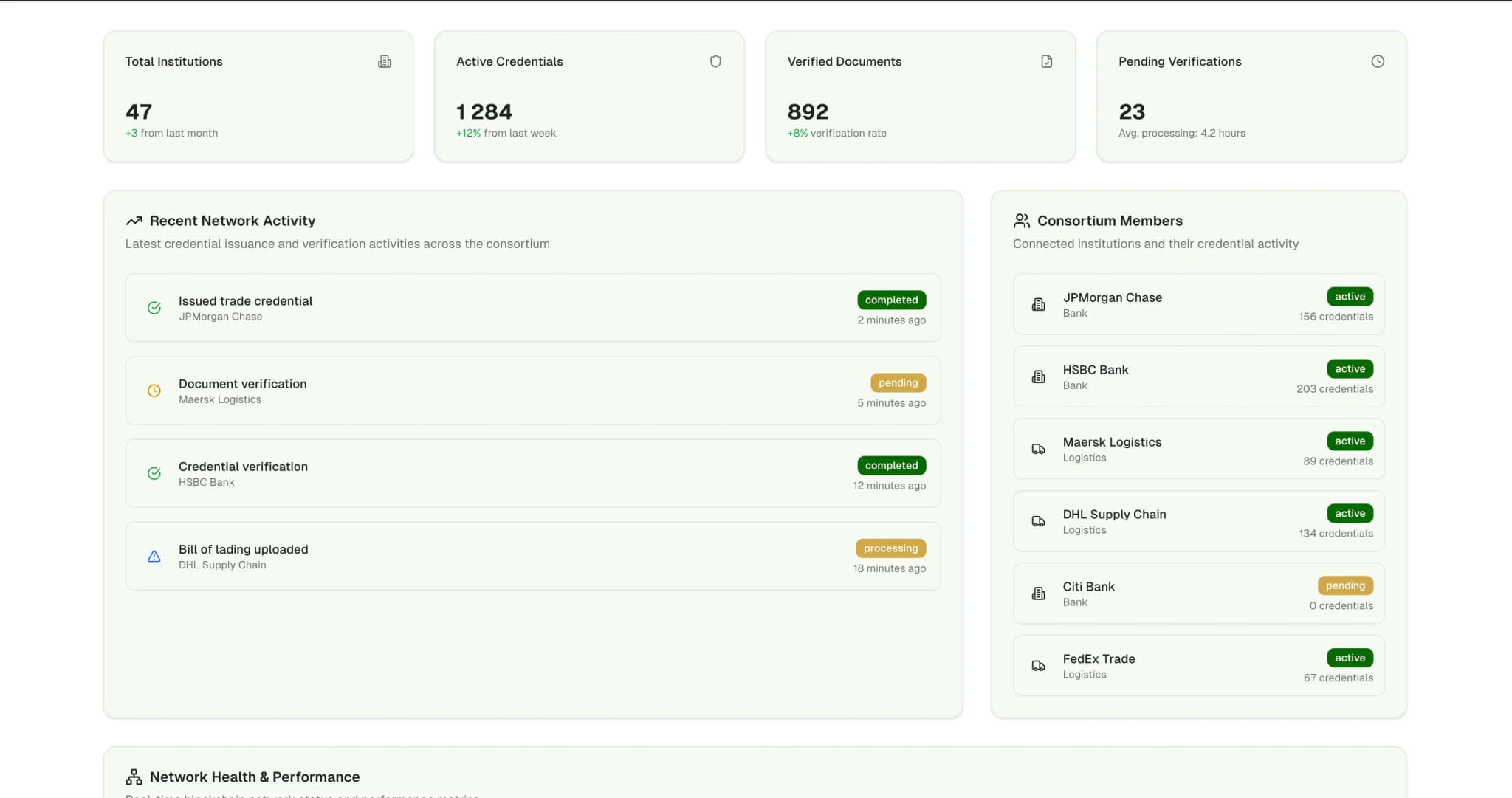

Registre du consortium Le registre du consortium est un réseau construit sur Hyperledger Fabric, supervisé par un groupe de banques et d'entreprises de logistique participantes. Il est conçu pour stocker :

- •Documents liés à l'identité

- •Registres de révocation

- •Mises à jour du statut des identifiants

- •Hachages cryptographiques (pas de données personnelles) L'un des avantages de ce registre est qu'il fournit un enregistrement inaltérable de tout ce qui se passe dans le système, ce qui facilite le suivi et la sécurité.

Service de courtage d'identifiants

Le service de courtage de références agit comme une plaque tournante qui supervise le processus suivant : - Émission de références et gestion de leur cycle de vie - Suivi des calendriers de rotation des clés - Intégration avec des sources d'informations fiables - Comblement des écarts entre les fournisseurs et les systèmes KYC. Ce faisant, il remplit les références avec les informations actuelles disponibles, ce qui les rend vérifiables et fiables.

Moteur de politiques Le moteur de politiques est un cadre contractuel qui codifie les règles de conformité qui varient d'un pays à l'autre. Cela permet d'automatiser le processus de vérification de la conformité des transactions financières commerciales. Le système comprend des modèles pour :

- •Décider de délivrer ou non une lettre de crédit

- •Déterminer si une facture est éligible à l'affacturage

- •Déterminer quand la marchandise peut être déchargée

- •Travailler dans des environnements multi-juridictionnels

Système de bus d'événements Le bus d'événements est un système basé sur Kafka qui nous permet de partager les changements de statut tels que :

- •Lorsque les informations d'identification sont émises

- •Lorsque les identifiants expirent

- •Lorsque les identifiants sont révoqués

- •Mises à jour en temps réel du statut au sein du consortium De cette manière, tout le monde reste informé des dernières informations sans avoir à vérifier constamment le registre pour les mises à jour.

Couche d'intégration La connexion entre les systèmes s'effectue via une couche d'API. Cette couche d'intégration comble le fossé entre :

- •Le réseau d'identité et les systèmes bancaires centraux

- •Les logiciels de documentation commerciale

- •Les systèmes de gestion logistique

- •Les flux de travail existants sans refonte complète du système

Surveillance et observabilité Nous suivons des indicateurs à l'aide de Prometheus, tels que :

- •Nombre d'identifiants émis et vérifiés

- •Durée des processus

- •Fréquence des dysfonctionnements

- •Indicateurs de santé du système Toutes ces informations sont affichées sur des tableaux de bord Grafana, ce qui facilite l'identification des tendances et des schémas. Nous avons également mis en place un système d'alerte personnalisé qui surveille les objectifs de conformité.

Conception de la protection de la vie privée Le système utilise une conception qui associe les relations afin d'empêcher les organisations de comparer leurs notes tout en leur permettant d'effectuer les vérifications. En substance, chaque organisation dispose de son propre ensemble d'identifiants pour traiter avec ses partenaires, ce qui permet de séparer toutes les informations relatives à l'identité.

Les schémas de signature BBS+ offraient un moyen de partager des informations à partir des identifiants sans avoir à tout révéler. Cela s'est avéré particulièrement utile, car cela a permis aux entreprises de se conformer à la réglementation tout en préservant la confidentialité de leurs informations commerciales.

Mise en œuvre

Le plan consistait à déployer le projet par étapes, en commençant par quelques banques afin de tester le terrain. Des programmes pilotes ont été lancés et les résultats se sont révélés prometteurs, ce qui a conduit à l'intégration :

- •de certaines entreprises de logistique

- •de prestataires de services financiers commerciaux

- •de tests en situation réelle

- •d'une expansion progressive du consortium

Environnement de développement L'équipe a mis en place son environnement de développement en utilisant la conteneurisation avec Docker Compose comme base. Cela leur a permis d'exécuter :

- •Les réseaux Hyperledger Fabric

- •Les bases de données PostgreSQL pour stocker les métadonnées d'identification

- •Clusters Kafka pour la gestion des événements

- •Développement simultané de plusieurs composants

Élaboration de normes Une équipe d'experts comprenant des responsables de la conformité et des architectes d'identité s'est réunie pour établir un ensemble de normes relatives aux identifiants. Plus précisément, elle a défini la structure sous-jacente pour :

- •La vérification d'identité

- •La propriété effective

- •La levée des sanctions

- •Le statut de conformité juridictionnelle En utilisant le schéma d'identification W3C comme guide, l'objectif était de trouver un équilibre entre la satisfaction des demandes et la mise à disposition d'un moyen de divulguer les informations nécessaires.

Développement de contrats intelligents Pour le développement des contrats, des modèles de politique ont été mis en place à l'aide du code de chaîne Hyperledger Fabric. Cela a permis d'encoder les règles de conformité applicables à :

- •Instruments de financement du commerce

- •Diverses juridictions

- •Règles de vérification des identifiants

- •Processus d'évaluation des politiques

- •Les pistes d'audit des transactions

Stratégie de test La stratégie de test était assez complète. Elle comprenait :

- •Des tests unitaires de base pour les fonctionnalités essentielles

- •Des tests d'intégration pour un échange transparent des informations d'identification

- •Des tests de bout en bout imitant les flux de travail du financement commercial

- •Des tests de performance pour les volumes de transactions attendus

Migration des données Nous avons adopté une approche consistant à migrer nos dossiers KYC existants à l'aide :

- •De tâches de traitement par lots pour extraire les informations

- •De l'intégration du système existant

- •De la création de références signées

- •Transition opérationnelle en douceur

- •Introduction de nouvelles fonctionnalités

Mise en œuvre de la sécurité La sécurité était une priorité dans cette mise en œuvre. Pour répondre aux exigences, le système a géré :

- •La gestion des clés pour la signature des identifiants

- •Le maintien intact du registre de révocation

- •La protection contre les attaques par rejeu

- •Modules de sécurité matériels (HSM) pour les opérations sensibles

Surveillance et alertes L'équipe a surveillé :

- •La manière dont les identifiants étaient émis et vérifiés

- •Tout retard ou incident dans le processus

- •Le délai d'émission des identifiants

- •Les taux de réussite des tentatives de vérification

- •La vitesse de propagation de la révocation dans le système

- •Les performances de l'évaluation des politiques Des alertes personnalisées ont été configurées pour signaler :

- •Les identifiants présentés de manière incorrecte

- •Les tentatives de corrélation

- •Les problèmes de sécurité

Atténuation des risques En matière d'atténuation des risques, la mise en œuvre comprenait des filets de sécurité :

- •Mécanismes de secours pour la vérification des identifiants pendant la maintenance

- •Contours manuels en cas d'urgence

- •Procédures complètes de reprise après sinistre

- •Prévention de l'arrêt complet des opérations

Indicateurs de performance

Le déploiement d'un système d'identité décentralisé a eu un impact significatif sur le fonctionnement. Il a permis d'améliorer considérablement :

- •L'efficacité des vérifications « Know Your Customer » (KYC)

- •La précision de la conformité

- •L'impact sur l'expérience client

- •L'efficacité de la collaboration institutionnelle

Temps de traitement KYC Le temps nécessaire pour mener à bien le processus de connaissance du client a été considérablement réduit :

- •Avant : 11 jours en moyenne

- •Après : moins de 2 jours

- •Amélioration : réduction de 82 % Cette accélération est en grande partie due au fait que nous pouvons réutiliser les informations d'identification des contreparties que nous avons déjà vérifiées, ce qui réduit considérablement le nombre d'étapes.

Réduction des vérifications en double La contrainte de vérifier les clients à plusieurs reprises appartient désormais au passé :

- •Avant : vérification des doublons requise à 100 %

- •Après : moins de 10 % de vérification des doublons

- •Amélioration : réduction de 89 % des processus redondants

Précision du filtrage des sanctions La précision du filtrage des sanctions a fait un bond en avant :

- •Avant : taux de faux positifs de 7 %

- •Après : taux de faux positifs inférieur à 1 %

- •Amélioration : amélioration de la précision de 86 % La qualité des données et l'application automatisée plus stricte des règles ont été essentielles pour atteindre ce niveau de précision.

Adoption de la réutilisation des identifiants La plateforme a connu une augmentation de la réutilisation, avec plus de 70 % des identifiants réutilisés dans les six mois suivant sa mise en service. Cela suggère que les membres du consortium ont réellement adhéré à l'idée.

Propagation des mises à jour de statut En ce qui concerne les performances du système, l'un des indicateurs clés était la rapidité avec laquelle il pouvait diffuser les informations relatives aux changements de statut :

- •Objectif : moins de 5 minutes

- •Résultat : systématiquement moins de 5 minutes

- •Moyenne : 3,2 minutes pour la propagation à l'échelle du réseau

Conformité Opérations Performance

| Métrique | Avant | Après | Delta |

|---|---|---|---|

| Durée moyenne du cycle KYC | 11 jours | 1.8 jours | -84 % |

| Veuillez répéter la procédure KYC pour les partenaires existants | 100 % | 8 % | -92 % |

| Faux positifs liés au filtrage des sanctions | 7 % | 0.8 % | -89 % |

| Taux de réutilisation des informations d'identification | 0 % | 73 % | +73 % |

| Heures consacrées à la révision manuelle des documents par mois | 480 heures | 85 heures | -82 % |

| Réclamations des clients (liées au KYC) | 28 $ par mois | 4/mois | -86 % |

Indicateurs de fiabilité du système

| Objectif de niveau de service | Cible | Réalisé |

|---|---|---|

| Latence de vérification des informations d'identification (95e centile) | <500 ms | 320 ms |

| Délai de propagation de la révocation | <5 minutes | 3.2 minutes en moyenne |

| Disponibilité du système (30 jours) | >99,95 % | 99.97 % |

| Taux de délivrance des titres de compétences | >100/heure | 145/heure |

| Latence d'évaluation des politiques (99e centile) | <200 ms | 165 ms |

| Réussite de la transmission du message du bus d'événements | >99,99 % | 99.995 % |

| Taux d'acceptation des fausses informations d'identification | <0,01 % | 0.003 % |

Leçons apprises

Complexité de la gouvernance Il n'est pas facile d'amener plusieurs institutions à travailler ensemble sur un système de gouvernance commun. En ce qui concerne les questions telles que la vérification et l'élaboration de politiques, chaque organisation a ses propres caractéristiques :

- •Tolérance au risque distincte

- •Une manière de faire les choses

- •Des exigences de conformité

- •Des procédures opérationnelles Pour que cela fonctionne, une coordination considérable est nécessaire :

- •Établir un cadre pour résoudre les litiges

- •Définir des règles de gouvernance claires

- •Construire des bases stables dès le départ

- •Créer une stabilité à long terme du système

Adoption de technologies de protection de la vie privée Lorsque la divulgation sélective BBS+ a fait son apparition, elle a apporté certains outils en matière de protection de la vie privée. Cependant, tout ne s'est pas déroulé sans difficulté :

- •Les organisations ont eu du mal à déterminer les niveaux de divulgation

- •Comprendre quand divulguer quelles informations

- •Création de modèles pour les scénarios courants

- •Simplification du processus d'adoption de la technologie Une fois qu'elles ont disposé de modèles, les institutions ont trouvé beaucoup plus facile d'adopter la technologie.

Intégration des systèmes existants En matière d'intégration, la conception d'une architecture API était essentielle pour assurer l'intégration avec les systèmes bancaires centraux et les systèmes de documentation commerciale :

- •Les anciennes plateformes nécessitaient des corrections personnalisées

- •L'intégration a pris plus de temps que prévu initialement

- •La couche API de liaison était essentielle

- •Des solutions personnalisées étaient nécessaires pour assurer la compatibilité avec les systèmes existants

Gestion du cycle de vie des identifiants À mesure que le consortium s'agrandissait, la gestion des identifiants devenait plus complexe :

- •Le processus de rotation des clés de signature est devenu complexe

- •La révocation des clés a commencé à devenir incontrôlable

- •Une gestion automatisée du cycle de vie aurait évité des difficultés

- •Les opérations à grande échelle nécessitent des approches systématiques

Évaluation des politiques Le premier obstacle est apparu lorsque l'évaluation initiale des politiques a pris plus de temps que prévu :

- •Des règles complexes variant selon les lieux ont entraîné des retards

- •La mise en cache des décisions politiques fréquemment utilisées a amélioré la vitesse

- •La rationalisation de l'exécution des contrats a fait la différence

- •Les temps de réponse sont devenus beaucoup plus rapides

Coordination des réponses aux incidents En ce qui concerne la coordination des réponses aux incidents qui affectent les institutions :

- •Les canaux de communication préétablis sont essentiels

- •Des procédures d'escalade claires doivent être définies.

- •Des plans de réponse aux incidents inter-consortiums doivent être élaborés lors de la planification.

- •La préparation améliore considérablement l'état de préparation.

Défis liés à l'adoption par les utilisateurs Il n'a pas été facile de convaincre les utilisateurs d'adopter le système :

- •La gestion des identifiants a nécessité beaucoup de formation

- •La compréhension des contrôles de partage d'informations était complexe

- •Une conception conviviale du système était essentielle

- •Des programmes de formation complets étaient nécessaires

- •Une base solide accélère considérablement le déploiement Lors de la mise en place de systèmes, il est essentiel de commencer par établir un cadre de gouvernance, de concevoir une expérience qui fonctionne pour les utilisateurs et d'automatiser autant que possible les opérations.

Lors de la mise en place de systèmes, il est essentiel de commencer par établir un cadre de gouvernance, de concevoir une expérience qui convienne aux utilisateurs et d'automatiser autant que possible les opérations.

Pile technologique

Technologie des registres distribués

- •Hyperledger Fabric : registre distribué conçu par un consortium pour suivre et exécuter des contrats avec développement de contrats intelligents

Normes d'identité

- •W3C Verifiable Credentials : fondation pour la vérification d'identité

- •Identifiants décentralisés (DID) : cadre d'identité standard

Bibliothèques cryptographiques

- •Signatures BBS+ : système de signature à divulgation sélective

- •Choisissez ce que vous souhaitez partager et ce que vous souhaitez garder secret

Diffusion d'événements

- •Apache Kafka : file d'attente de messages pour le streaming d'événements et les mises à jour de statut

- •Partage d'informations en temps réel au sein du consortium

Architecture de service

- •Node.js et Express : interfaces de service et cadre API

- •Architecture API RESTful

Stockage de données

- •PostgreSQL : stockage des métadonnées et des données opérationnelles

- •Solution de base de données principale

Orchestration des conteneurs

- •Docker : plateforme de conteneurs

- •Kubernetes : orchestration des conteneurs

Pile d'observabilité

- •Prometheus : collecte de métriques

- •Grafana : création et visualisation de tableaux de bord

Infrastructure de sécurité

- •Modules de sécurité matériels (HSM) : gestion des clés sensibles avec audits de sécurité complets

- •Gardiens des clés de sécurité numériques

Approches d'intégration

- •API REST : passerelle vers les systèmes existants

- •Mécanismes Webhook : connectivité des systèmes

- •Adaptateurs d'intégration personnalisés : compatibilité avec les plateformes existantes

Résultats du projet

- réduction de 82 % du temps de traitement KYC

- réduction de 89 % du travail de vérification des doublons

- amélioration de 86 % de la précision du filtrage des sanctions

- 99.temps de disponibilité du système atteint à 97 %

- taux de réutilisation des informations d'identification de 73 % dans les 6 mois

Indicateurs clés de performance

Réduction du temps consacré à la vérification de l'identité des clients (KYC

Amélioration du temps de traitement

Réduction des doublons

Élimination des vérifications redondantes

Précision de la sélection

Amélioration du filtrage des sanctions

Disponibilité du système

Taux de disponibilité mensuel