Il sistema attuale per conoscere i clienti, o che danneggiano parecchio la finanza commerciale. Per esempio, le aziende devono passare attraverso il processo di verifica inviando gli stessi documenti a tutte le banche e le società di logistica con cui lavorano.

Questioni chiave

Ognuna di queste istituzioni fa i propri controlli e verifiche per le sanzioni, il che è solo ridondante. Di conseguenza, ci vogliono . Anche quando si ha a che fare con partner commerciali di lunga data, l'intero processo deve essere ripetuto da zero ogni volta.

Per un po' di tempo, i vari reparti all'interno delle istituzioni non potevano condividere facilmente le informazioni, il che rallentava il processo di approvazione dei finanziamenti commerciali. Il problema era che le banche non potevano verificare velocemente se un partner commerciale avesse già completato il processo di "know your customer" con un'altra banca del gruppo.

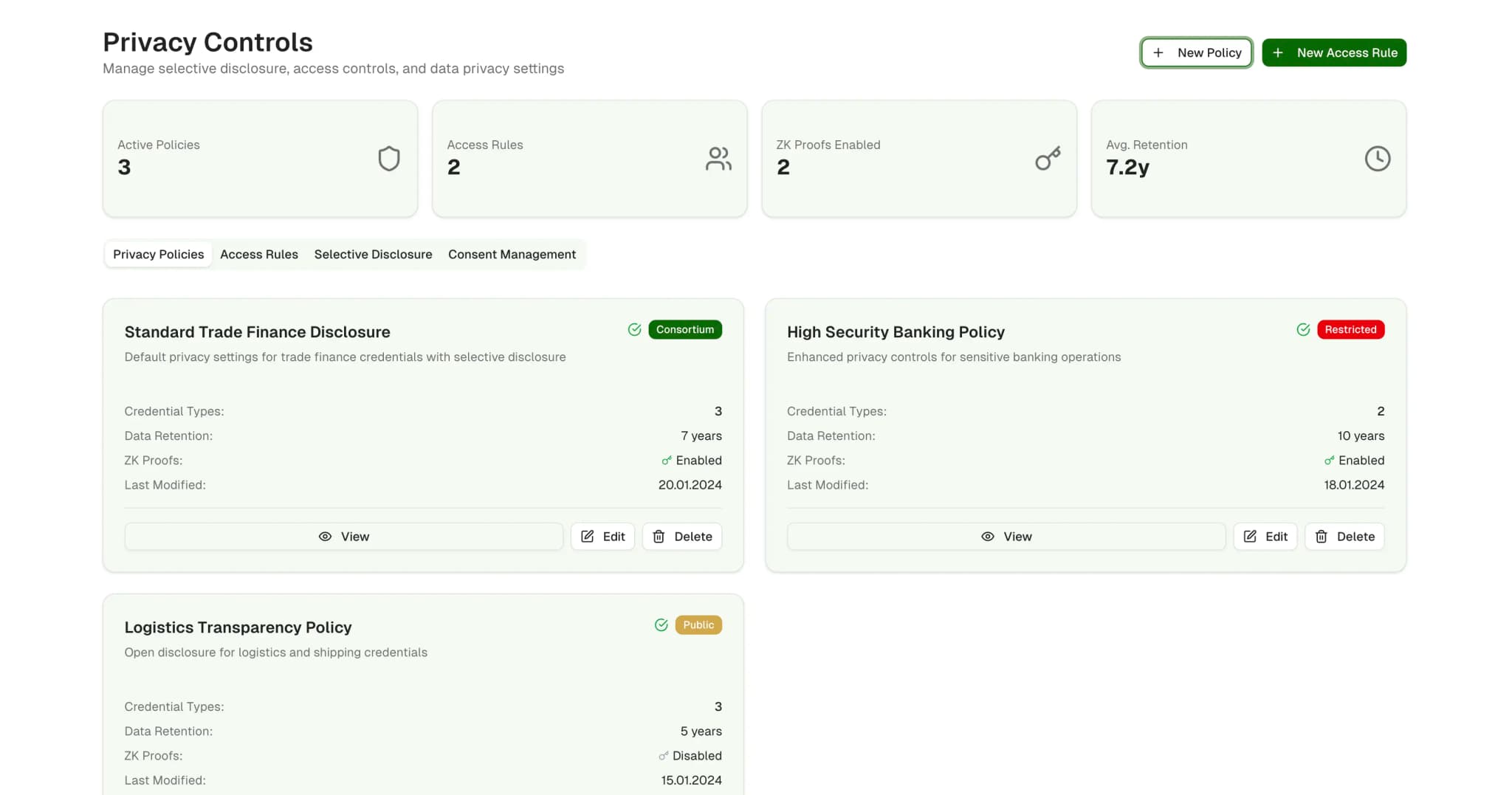

La facilità con cui si possono condividere i dati personali ha portato a una tendenza preoccupante. Le informazioni sensibili sono ora sparse in vari sistemi, rendendoci vulnerabili alle violazioni della sicurezza.

Questioni relative alla sicurezza dei dati

- •Trasmettere tutti i documenti di registrazione aziendale

- •Informazioni sulla titolarità effettiva sparse nei vari sistemi

- •Bilanci conservati da varie parti

- •Aumenta di molto le violazioni

- •Rischi di conformità ai sensi delle leggi sulla protezione dei dati

Problemi di conformità

Le sfide di audit e conformità sono emerse perché le istituzioni avevano tracce di documentazione sparse ovunque. Le autorità di regolamentazione volevano vedere i registri di chi era chi. Poiché questi registri erano sparsi su più sistemi, era difficile:

- •Dimostra che gli standard di conformità sono stati applicati in modo coerente

- •Fai in modo che tutto sia in linea con quello che si aspettano le autorità di regolamentazione

- •Tieni traccia della documentazione come si deve

Lavorare sui documenti a mano, tipo per la verifica e il controllo delle sanzioni, era facile sbagliare, e questo rendeva difficile gestire il carico di lavoro che aumentava.

Soluzioni di impatto aziendale

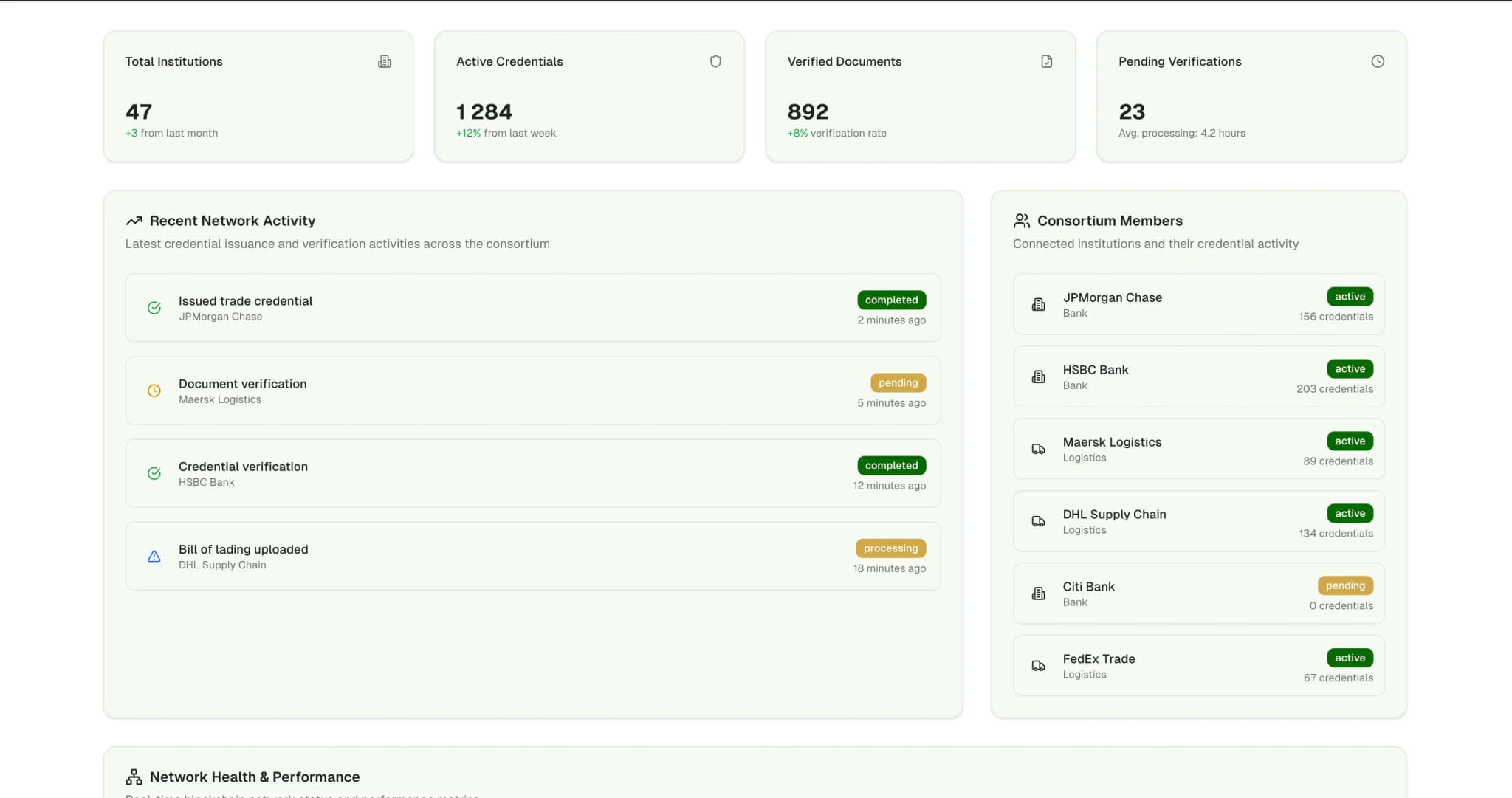

L'introduzione di un sistema di identità decentralizzato ha portato a una revisione in termini di efficienza. In un caso è riuscito a ridurre i controlli "know your customer" (conosci il tuo cliente), riducendo i costi generali di un incredibile 89%.

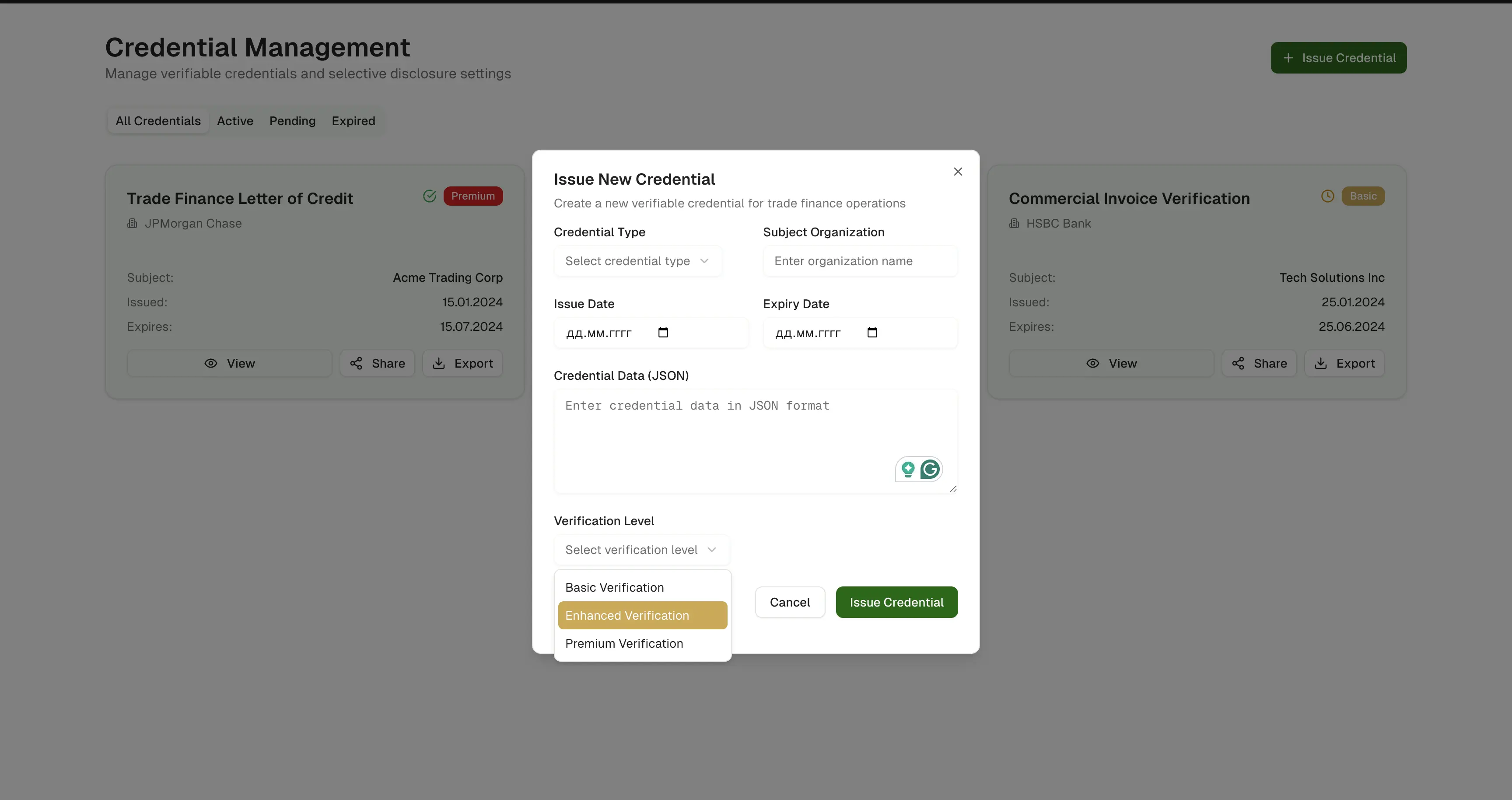

Questo è stato possibile perché i vari membri del consorzio ora potevano:

- •Riutilizza le credenziali che già hai

- •Affidati a controparti verificate

- •Elimina i processi di documentazione che sono un po' ridondanti

- •Prendi decisioni più veloci sul finanziamento del commercio

Conformità automatizzata

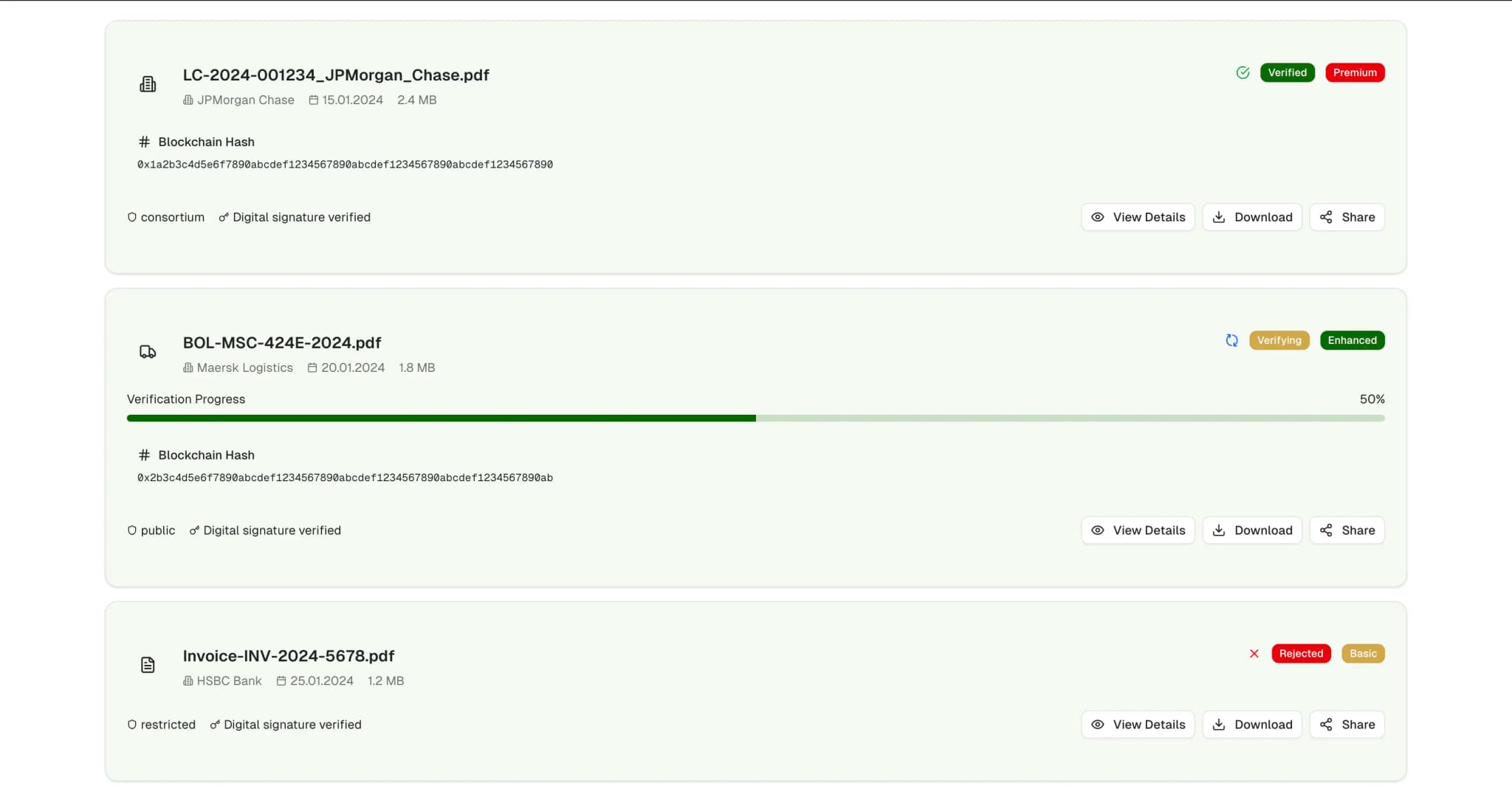

Per ridurre i rischi di conformità, il sistema ha usato l' tramite contratti. Questo significava che solo le credenziali che rispettavano le regole venivano accettate quando:

- •Emissione di lettere di credito

- •Fatture di factoring

- •Elaborazione dei documenti commerciali

Di conseguenza, non c'è più bisogno di fare controlli per assicurarsi che tutto sia a posto, il che riduce il rischio di violare le regole.

Miglioramenti chiave

Il tempo che ci vuole per finire il è stato ridotto di un sacco:

- •Da a

- •Grande miglioramento nell'approvazione dei finanziamenti commerciali

- •Permette a chi importa ed esporta di avere i soldi più in fretta

- •Migliora il flusso di cassa delle aziende

Un altro vantaggio importante è che le aziende possono scegliere quali informazioni condividere con i loro partner, rendendo pubblici i dettagli ma tenendo private le informazioni aziendali sensibili.

Maggiore sicurezza

Per migliorare la sicurezza di un'azienda, puoi fare queste cose:

- •Usa identificatori a coppie o

- •Ridurre la quantità di informazioni identificabili memorizzate sulla blockchain

- •Ridurre di molto il rischio di violazioni dei dati

- •Meccanismi di azione rapida per la revoca delle credenziali

La tracciabilità delle credenziali è stata resa più efficiente usando un registro condiviso. Questo ha permesso di tenere traccia di tutte le azioni, aiutando a soddisfare i requisiti. Di conseguenza, la quantità di documenti cartacei necessari per la conformità è stata notevolmente ridotta.