O sistema atual, para conhecer o seu cliente ou que prejudicam muito o financiamento comercial. Por exemplo, as empresas têm de passar pelo processo de verificação, enviando os mesmos documentos a todos os bancos e empresas de logística com os quais trabalham.

Questões importantes

Cada uma dessas instituições faz as suas verificações de antecedentes e triagens, para sanções, o que é simplesmente redundante. Como resultado, leva . Mesmo ao lidar com parceiros comerciais de longa data, todo o processo tem de ser repetido do zero todas as vezes.

Durante algum tempo, diferentes departamentos dentro das instituições não conseguiam partilhar informações facilmente, o que atrasava o processo de aprovação do financiamento comercial. O problema era que os bancos não conseguiam verificar rapidamente se um parceiro comercial já tinha passado pelo processo de «conheça o seu cliente» com outro banco do grupo.

A facilidade com que os dados pessoais podem ser partilhados levou a uma tendência preocupante. Informações confidenciais estão agora espalhadas por vários sistemas, deixando-nos vulneráveis a violações de segurança.

Questões de segurança de dados

- •Todos os documentos de registo corporativo que estão a ser transmitidos

- •Informações sobre propriedade beneficiária espalhadas por vários sistemas

- •Demonstrações financeiras armazenadas por várias partes

- •Ampliação significativa do âmbito das violações

- •Riscos de conformidade com as leis de proteção de dados

Desafios de conformidade

Os desafios de auditoria e conformidade surgiram porque as instituições tinham registos de documentação espalhados por todo o lado. Os reguladores queriam ver os registos de quem era quem. Como esses registos estavam espalhados por vários sistemas, era difícil:

- •Mostre que as normas de conformidade estavam a ser aplicadas de forma consistente

- •Mantenha tudo em conformidade com o que os reguladores esperavam

- •Mantenha os registos de documentação adequados

O processamento manual de documentos, em áreas como verificação e triagem de sanções, era propenso a erros, o que, por sua vez, limitava a capacidade de lidar com cargas de trabalho crescentes.

Soluções de impacto nos negócios

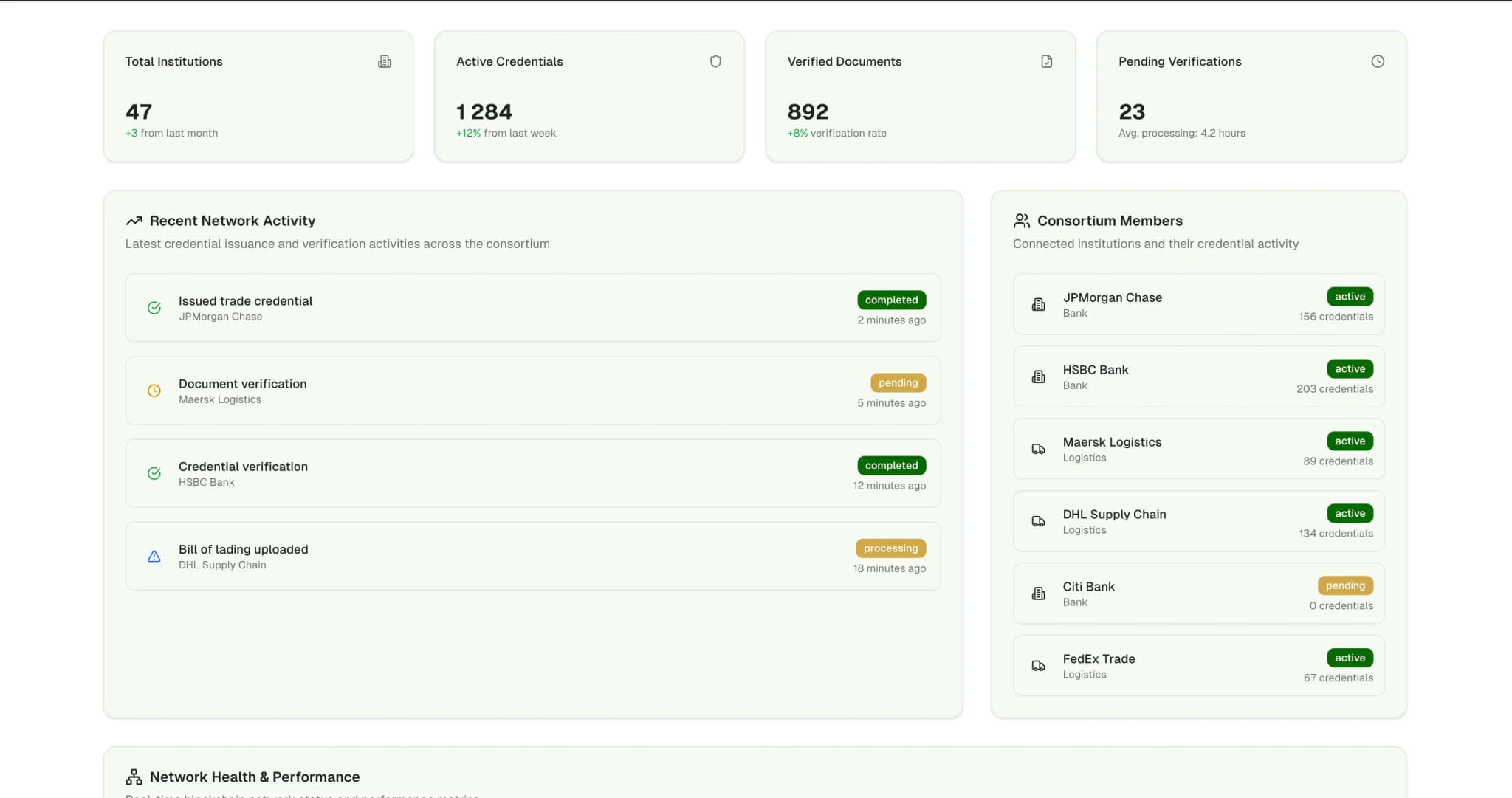

A introdução de um sistema de identidade descentralizado levou a uma reformulação em termos de eficiência. Num caso, conseguiu reduzir as verificações , diminuindo as despesas gerais em impressionantes .

Isso foi possível porque os diferentes membros do consórcio agora podiam:

- •Reutiliza as credenciais existentes

- •Confie em contrapartes verificadas

- •Elimina processos de documentação redundantes

- •Tome decisões mais rápidas sobre financiamento comercial

Conformidade automatizada

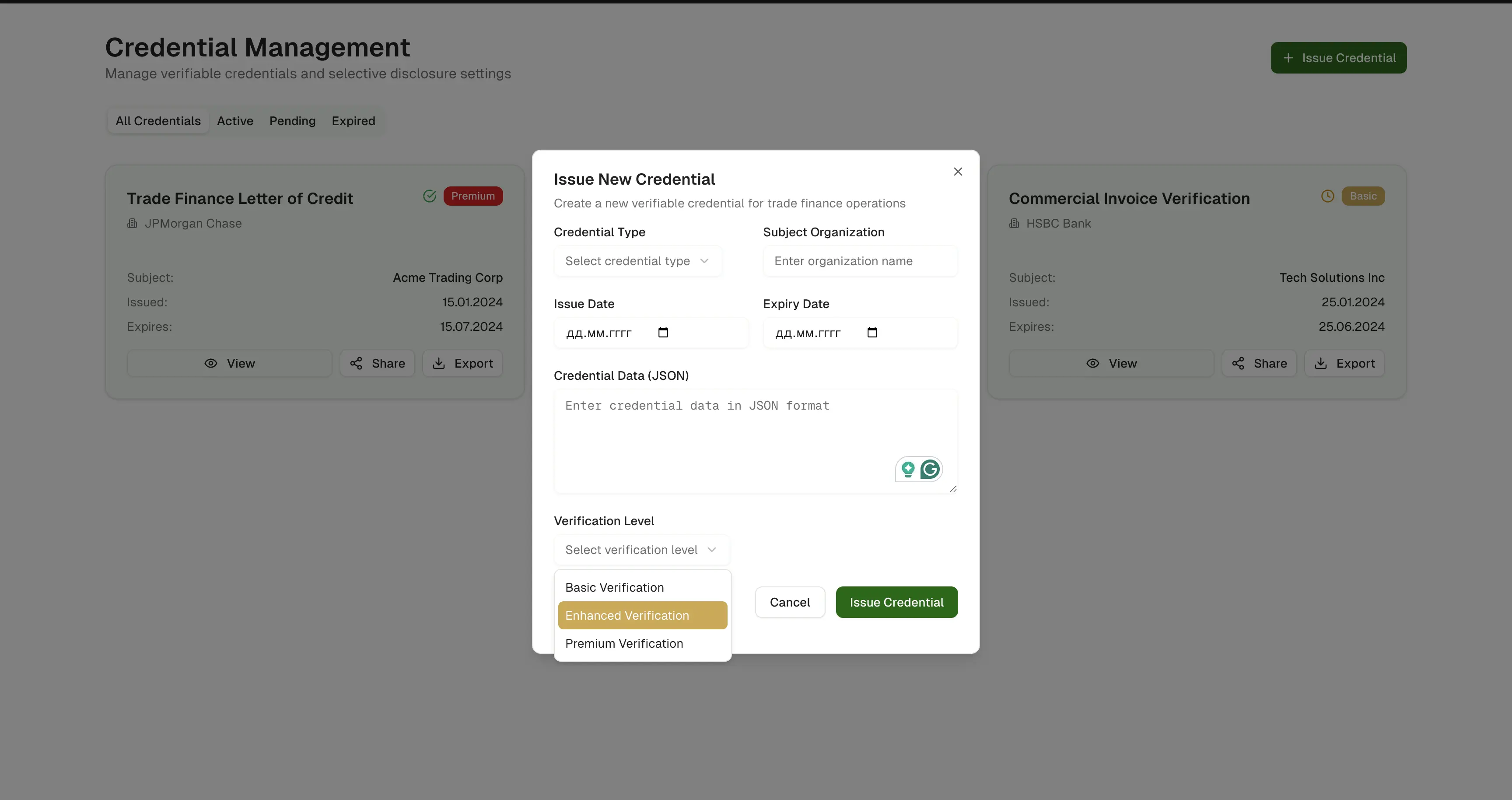

Para reduzir os riscos de conformidade, o sistema utilizava por meio de contratos. Isso significava que apenas credenciais que atendiam às regras eram aceitas quando:

- •Emissão de cartas de crédito

- •Faturação de factoring

- •Processamento de documentos comerciais

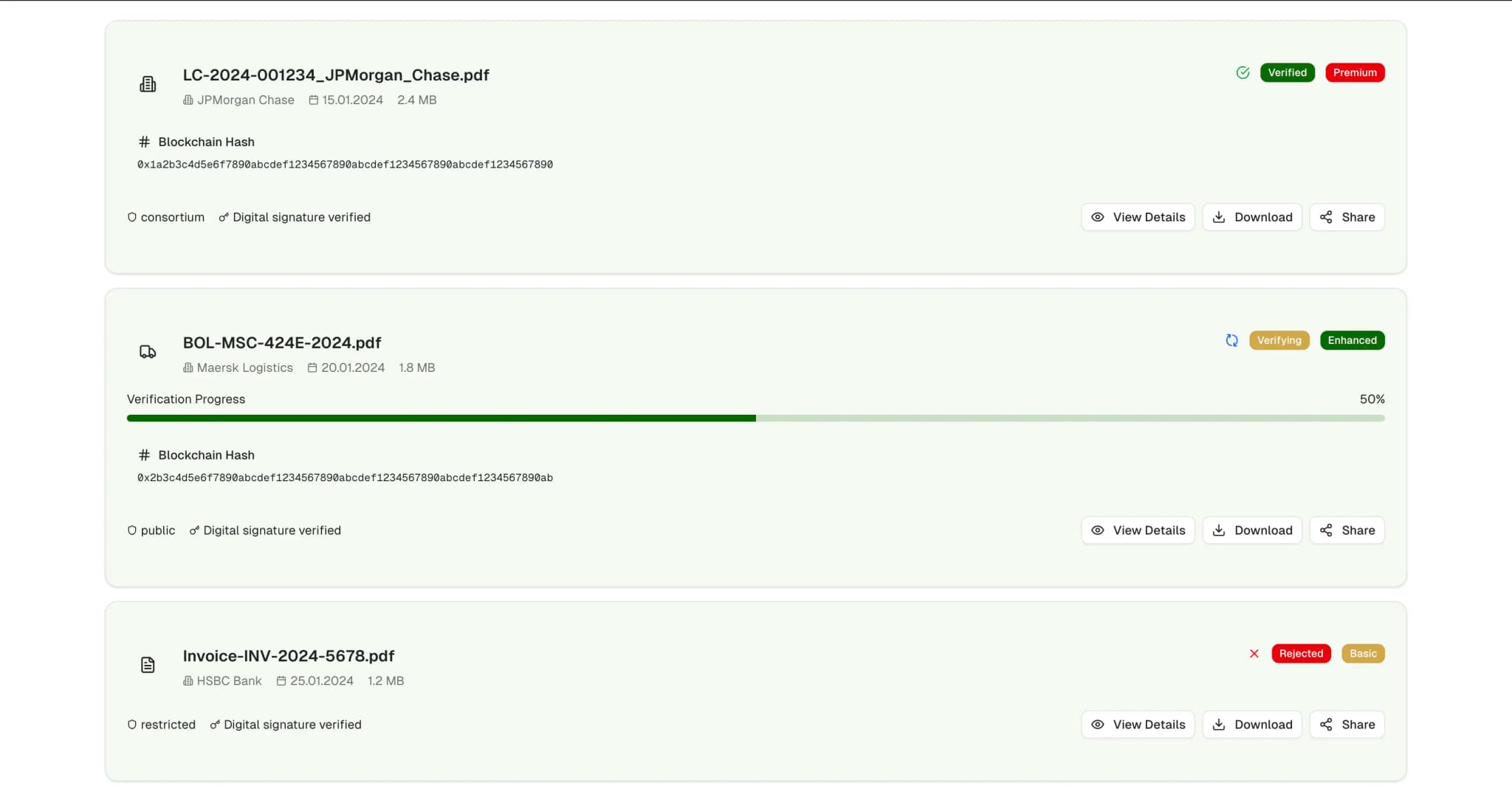

Como resultado, a necessidade de verificações para garantir a conformidade foi eliminada, o que, por sua vez, reduziu o risco de violação dos regulamentos.

Principais melhorias

O tempo necessário para concluir o foi significativamente reduzido:

- •De para

- •Grande impacto na aprovação do financiamento comercial

- •Permite que importadores e exportadores obtenham fundos mais rapidamente

- •Melhora o fluxo de caixa das empresas

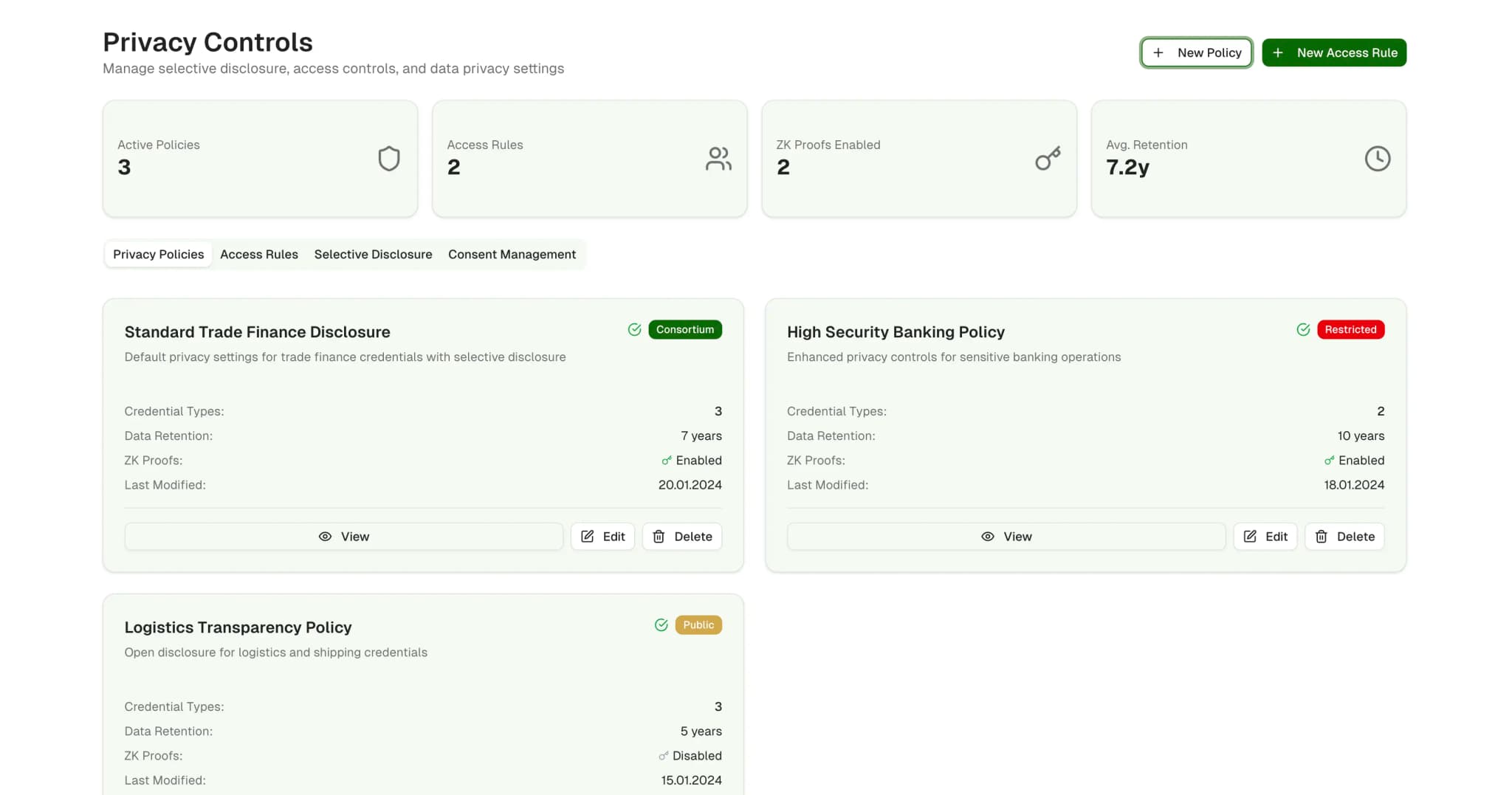

Outra vantagem importante é a possibilidade de as empresas serem quanto às informações que partilham com os seus parceiros, divulgando os detalhes e mantendo em sigilo as informações comerciais confidenciais.

Segurança reforçada

É possível melhorar a postura de segurança de uma empresa tomando as seguintes medidas:

- •Usar identificadores em pares ou

- •Reduzir a quantidade de informações identificáveis armazenadas na blockchain

- •Reduzir significativamente a exposição a violações de dados

- •Mecanismos de ação rápida para revogação de credenciais

A pista de auditoria para credenciais foi otimizada usando um registo num livro-razão partilhado. Essa abordagem forneceu um registo de todas as ações, o que ajudou a cumprir os requisitos. Como resultado, a quantidade de papelada necessária para conformidade foi significativamente reduzida.