Crear un sistema que permita que diferentes sistemas de identidad funcionen juntos a la perfección es crucial para las redes comerciales que cruzan fronteras. Esto es especialmente cierto cuando varios países y organizaciones tienen sus propias formas de verificar la identidad de alguien. Una infraestructura de identidad componible permite un enfoque cooperativo que facilita a las empresas y a los individuos navegar por estas complejas redes.

Descripción general del proyecto

Resumen ejecutivo

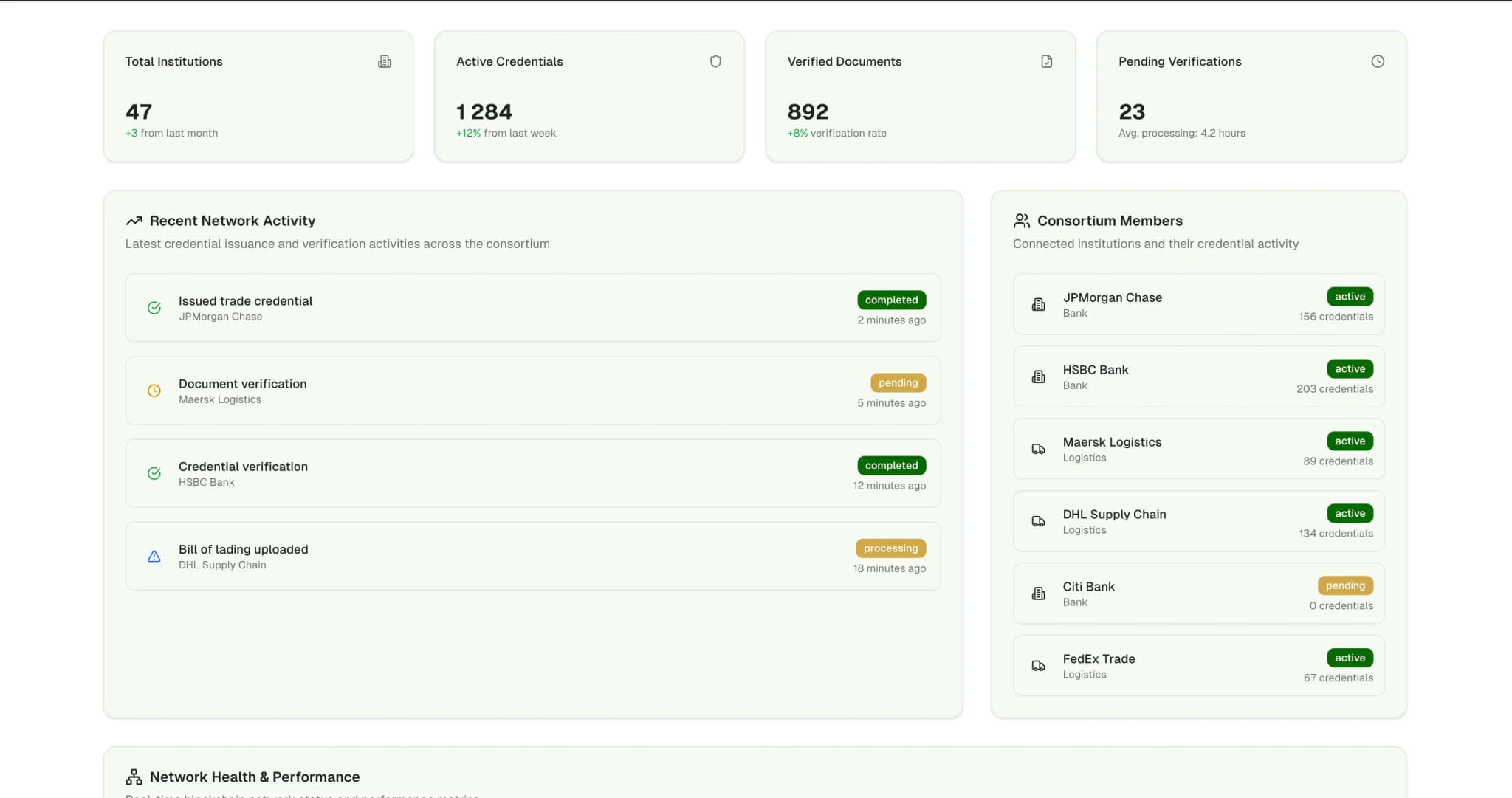

Las redes de financiación comercial tienen un problema. Sus procesos de conozca a su cliente o KYC son completamente redundantes. Esto significa que cuando una empresa quiere realizar una operación comercial, tiene que pasar por el proceso de verificación cada vez, incluso si es con alguien con quien ya ha trabajado anteriormente.

Como resultado, puede llevar 11 días resolver todo y el 100 % de las veces hay que repetir el proceso de verificación, incluso con contrapartes que ya conocen. Esto ralentiza todo el proceso. Provoca un atasco en las operaciones que conduce a retrasos en la financiación. Hemos creado un sistema de identidad descentralizado basado en un modelo de consorcio. Este utiliza un tipo de verificación llamada credenciales W3C, junto con algo llamado divulgación selectiva BBS+. Esto significa que las personas pueden utilizar las credenciales en determinados lugares sin tener que compartir más información de la necesaria y todo se mantiene dentro de las normas de las leyes y reglamentos pertinentes.

Se han logrado importantes avances en la optimización del proceso de conocimiento del cliente. Por ejemplo, el tiempo necesario para completar el ciclo se ha reducido de 11 a 2 días, lo que supone una disminución del 82 %. Se han logrado importantes avances en la optimización del proceso de conocimiento del cliente:

- •Tiempo necesario para completar el ciclo: reducción del 82 % (de 11 a 2 días)

- •Trabajo de verificación repetido: disminución del 89 %

- •Precisión de la selección de sanciones: mejora del 86 % La plataforma gestiona más de 12 000 intercambios al mes. Es muy fiable, con una tasa de disponibilidad del 99,97 %. Cuando es necesaria una revocación, se difunde por toda la red en menos de cinco minutos.

Complejidad de la financiación comercial La financiación comercial implica una red de relaciones entre importadores, exportadores, empresas de transporte y bancos. Para que el negocio se lleve a cabo, estas partes deben confiar entre sí, lo que normalmente se hace a través de:

- •Cartas de crédito

- •Factoraje de facturas

- •Liberación de carga

El problema es que cada institución tiene que comprobar la identidad y la propiedad de las partes y asegurarse de que no figuran en ninguna lista negra. El mundo de la documentación comercial es un poco confuso. Con tantos países y normas diferentes, no es de extrañar que las cosas se compliquen a la hora de verificar toda la documentación. Los bancos, por ejemplo, mantienen sus listas de clientes, mientras que las empresas de logística realizan sus propias comprobaciones sobre con quién trabajan.

Cuando las empresas hacen negocios transfronterizos, a menudo manejan grandes cantidades de dinero. Si cometen un error y no siguen las normas, pueden enfrentarse a multas. Para evitarlo, los reguladores exigen a estas empresas que:

- •Estén al tanto de con quién hacen negocios

- •Estén atentas a las listas negras

- •Sean capaces de demostrar lo que han hecho El problema es que ahora todo se basa en el papeleo, lo que crea focos de información. Esto dificulta que las empresas funcionen con fluidez y estén atentas a los problemas.

Se lograron importantes avances en la optimización del proceso de conocimiento del cliente. Por ejemplo, el tiempo necesario para completar el ciclo se redujo drásticamente de 11 a 2 días, lo que supone una disminución del 82 %.

Problema

El sistema actual para conocer a sus clientes o KYC tiene algunas deficiencias que perjudican mucho a la financiación comercial. Por ejemplo, las empresas tienen que pasar por el proceso de verificación enviando los mismos documentos a todos los bancos y empresas de logística con los que trabajan.

Cuestiones clave Cada una de estas instituciones realiza sus propias comprobaciones y filtros, en busca de sanciones, lo que resulta redundante. Como resultado, se tarda 11 días en completar el proceso KYC. Incluso cuando se trata de socios comerciales de larga duración, todo el proceso tiene que repetirse desde cero cada vez.

Durante un tiempo, los diferentes departamentos de las instituciones no podían compartir información fácilmente, lo que ralentizaba el proceso de aprobación de la financiación comercial. El problema era que los bancos no podían comprobar rápidamente si un socio comercial ya había pasado por un proceso de «conozca a su cliente» con otro banco del grupo. La facilidad con la que se pueden compartir los datos personales ha dado lugar a una tendencia preocupante. La información confidencial se encuentra ahora dispersa en distintos sistemas, lo que nos hace vulnerables a las brechas de seguridad.

Preocupaciones sobre la seguridad de los datos

- •Transmisión de todos los documentos de registro corporativo

- •Información sobre la propiedad efectiva dispersa en distintos sistemas

- •Estados financieros almacenados por diversas partes

- •Ampliación significativa del alcance de las violaciones

- •Riesgos de cumplimiento de las leyes de protección de datos

Retos de cumplimiento

Surgieron retos de auditoría y cumplimiento porque las instituciones tenían registros documentales dispersos por todas partes. Los reguladores querían ver los registros de quién era quién. Dado que estos registros estaban dispersos en múltiples sistemas, era difícil:

- •Demostrar que las normas de cumplimiento se aplicaban de forma coherente

- •Mantener todo en línea con lo que esperaban los reguladores

- •Mantener registros documentales adecuados

El procesamiento manual de documentos, en áreas como la verificación y la selección de sanciones, era propenso a errores, lo que a su vez limitaba la capacidad de manejar cargas de trabajo cada vez mayores.

Soluciones de impacto empresarial La introducción de un sistema de identidad descentralizado ha dado lugar a una revisión de la eficiencia. En un caso, se logró reducir las verificaciones de conocimiento del cliente, lo que redujo los gastos generales en un asombroso 89 %.

Esto fue posible porque los diferentes miembros del consorcio ahora podían:

- •Reutilizar las credenciales existentes

- •Confiar en contrapartes verificadas

- •Eliminar procesos de documentación redundantes

- •Tomar decisiones de financiación comercial más rápidas

Cumplimiento automatizado

Para reducir los riesgos de cumplimiento, el sistema utilizó la aplicación automatizada de políticas a través de contratos. Esto significaba que solo se aceptaban las credenciales que cumplían las normas cuando:

- •Emitían cartas de crédito

- •Facturaban facturas

- •Procesaban documentos comerciales Como resultado, se eliminó la necesidad de realizar comprobaciones para garantizar el cumplimiento, lo que a su vez redujo el riesgo de infringir la normativa.

Mejoras clave El tiempo necesario para completar el ciclo de conocimiento del cliente se ha reducido significativamente:

- •De 11 días a menos de 2 días

- •Importante mejora en la aprobación de la financiación comercial

- •Permite a los importadores y exportadores obtener fondos más rápidamente

- •Mejora el flujo de caja de las empresas. Otra ventaja clave es la capacidad de las empresas para ser selectivas con respecto a la información que comparten con sus contrapartes, revelando los detalles y manteniendo la confidencialidad de la información comercial sensible.

Seguridad mejorada La seguridad de una empresa puede mejorarse tomando las siguientes medidas:

- •Utilizar identificadores por pares o DID.

- •Reducir la cantidad de información identificable almacenada en la cadena de bloques

- •Reducir significativamente la exposición a violaciones de datos

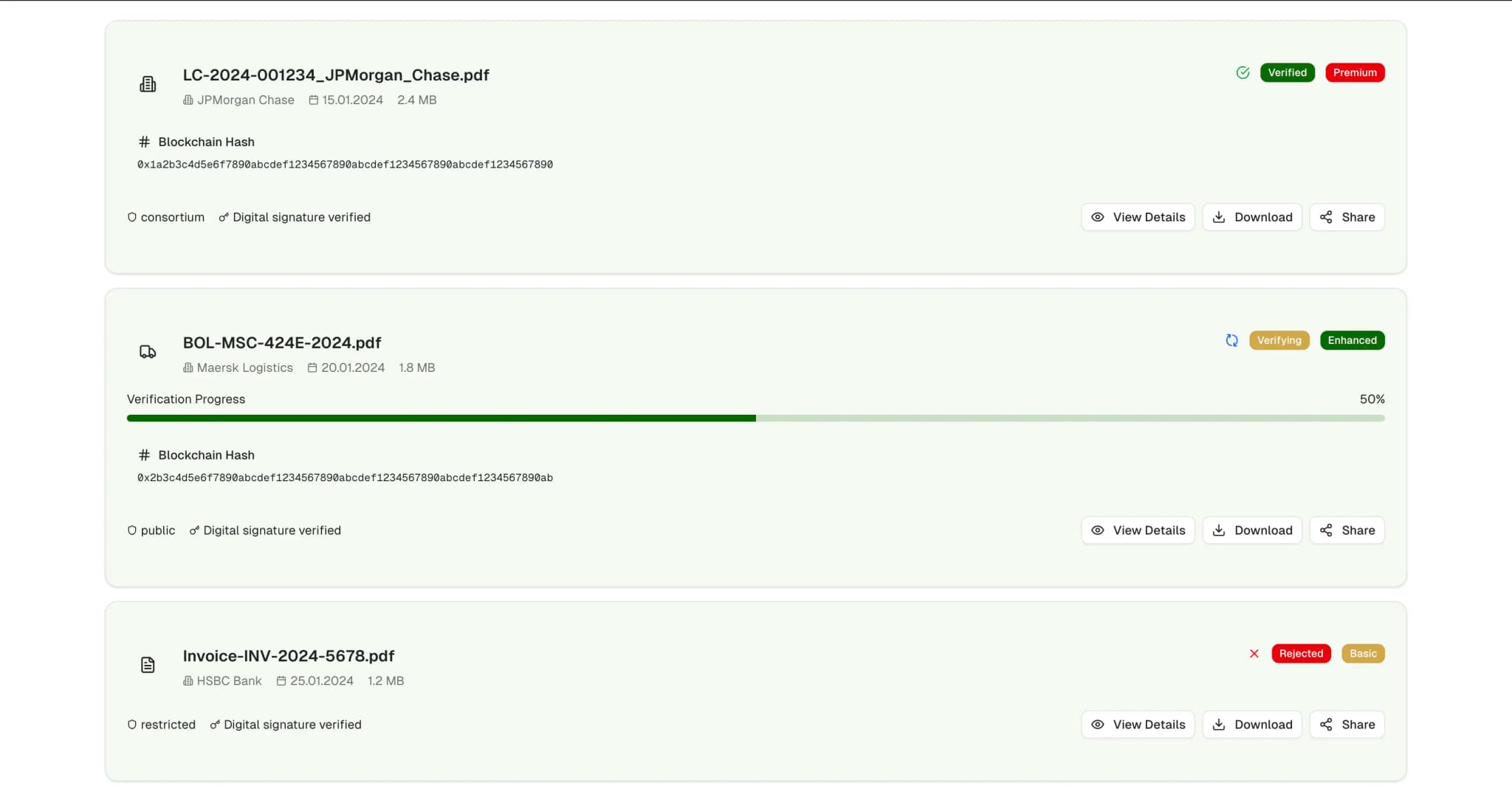

- •Mecanismos de acción rápida para la revocación de credenciales El registro de auditoría de las credenciales se hizo más eficiente mediante el uso de un registro en un libro mayor compartido. Este enfoque proporcionó un registro de todas las acciones, lo que ayudó a cumplir con los requisitos. Como resultado, se redujo significativamente la cantidad de papeleo necesario para el cumplimiento.

La facilidad con la que se pueden compartir datos personales ha dado lugar a una tendencia preocupante. La información confidencial se encuentra ahora dispersa por distintos sistemas, lo que nos hace vulnerables a las brechas de seguridad.

Transforme sus operaciones de financiación comercial

Reduzca los gastos generales de KYC en un 89 % y reduzca el tiempo de procesamiento de 11 a 2 días con nuestra solución de identidad descentralizada.

Arquitectura de la solución

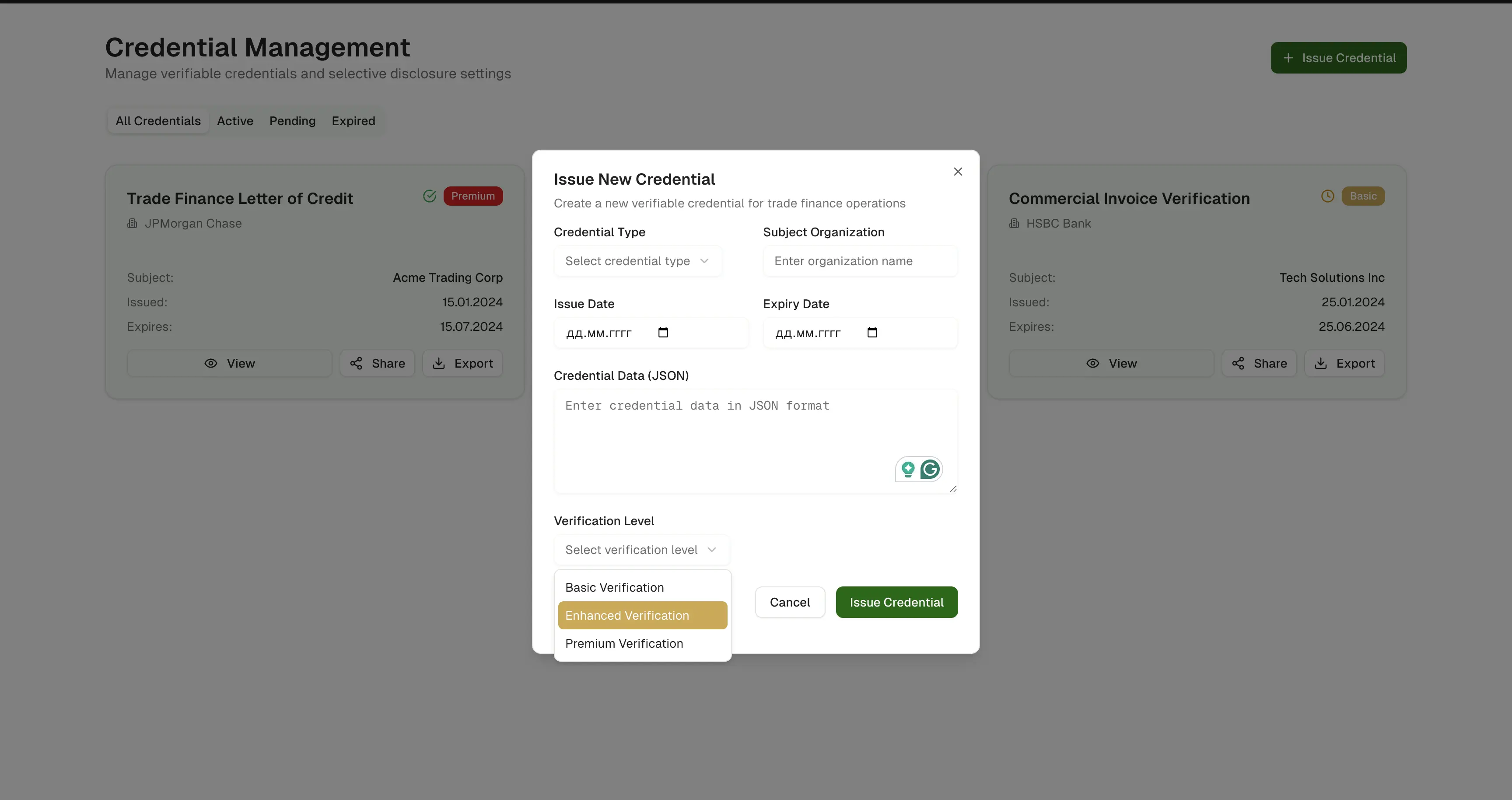

La respuesta está en una red que permite a las empresas de financiación comercial trabajar juntas para gestionar las identidades. Básicamente, esta red está formada por partes que están todas conectadas. Cada empresa puede utilizarla para:

- •Emitir credenciales vinculadas a identificadores específicos.

- •Verificar credenciales en toda la red.

- •Gestionar los ciclos de vida de las credenciales

- •Mantener la privacidad y el cumplimiento normativo

Credenciales verificables del W3C Se utilizó el sistema Credenciales verificables del W3C para verificar las identidades. Para ello, se recopilaron datos como:

- •Estado de constitución de la empresa

- •Información sobre la propiedad efectiva

- •Resultados de la verificación de sanciones

- •Estado de cumplimiento normativo jurisdiccional Estas credenciales fueron firmadas digitalmente por personas de su confianza, lo que significaba que podían verificarse sin necesidad de consultar los sistemas ni compartir todos los documentos.

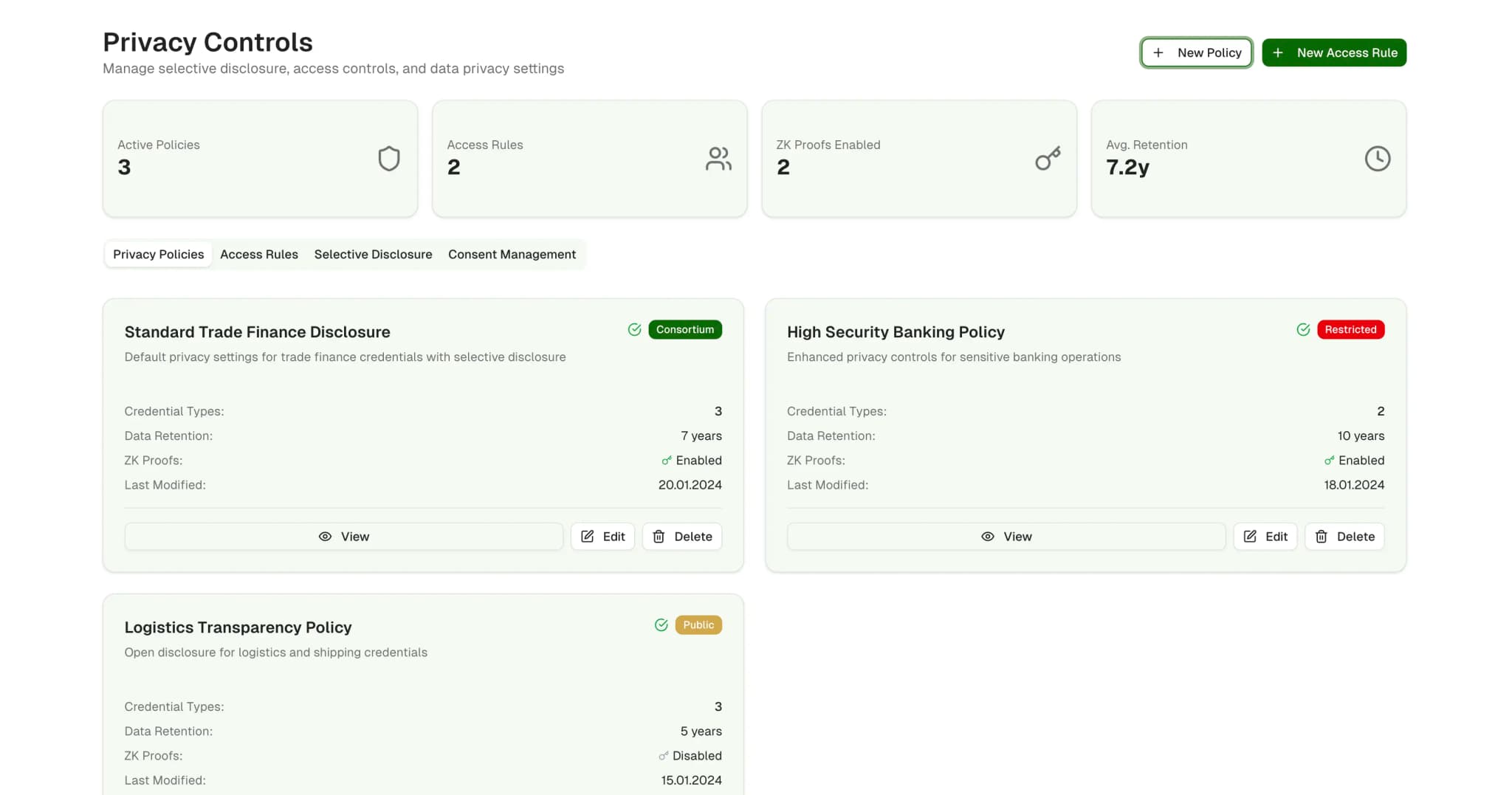

Tecnología de divulgación selectiva Cuando una empresa utiliza la divulgación selectiva BBS+, puede compartir ciertos datos sobre sí misma sin revelar todo. Por ejemplo, puede que necesite demostrar que está constituida en un lugar determinado. No tiene por qué revelar:

- •La fecha exacta en que se registró

- •Quién es propietario de qué parte del negocio

- •Todos los detalles financieros De esta manera, la empresa puede cumplir con la normativa sin revelar toda su actividad.

Marco de políticas de contratos inteligentes Las plantillas de políticas de contratos inteligentes están diseñadas para recoger las normas de cumplimiento que varían según la jurisdicción. Automáticamente:

- •Comprobar las credenciales para asegurarse de que cumplen los requisitos

- •Aplicar las políticas de forma coherente en las diferentes normativas

- •Se adaptan a los diferentes requisitos jurisdiccionales

- •Mantienen los estándares de cumplimiento

Gestión de la infraestructura de confianza El sistema, una vez implantado, gestionaba:

- •La rotación de claves

- •La vigencia de las credenciales

- •La lista de credenciales revocadas

- •Operaciones centralizadas de la infraestructura de confianza Al centralizar esta infraestructura de confianza, se logró una mayor eficiencia en el funcionamiento, al tiempo que se mantuvieron las ventajas de la verificación. Esto permitió que las credenciales se utilizaran en todas las instituciones.

Privacidad desde el diseño El objetivo era incorporar la privacidad en el diseño. Esto se logró mediante:

- •El uso de identificadores denominados DID por pares

- •Imposibilitar la conexión entre relaciones

- •Almacenar solo la información mínima necesaria en el libro mayor

- •Utilizar hash criptográficos y detalles de revocación

- •Dar a las personas control sobre su información

Arquitectura

La arquitectura del sistema se construyó en torno a cuatro componentes clave. Estos componentes creaban la identidad y también funcionaban con la infraestructura financiera comercial existente.

Libro mayor del consorcio El libro mayor del consorcio es una red construida sobre Hyperledger Fabric, supervisada por un grupo de bancos y empresas de logística participantes. Está diseñado para almacenar:

- •Documentos relacionados con la identidad

- •Registros de revocación

- •Actualizaciones del estado de las credenciales

- •Hash criptográficos (no datos personales) Una de las ventajas de este libro mayor es que proporciona un registro inalterable de todo lo que ocurre dentro del sistema, lo que ayuda al seguimiento y la seguridad.

Servicio de intermediación de credenciales

El servicio de intermediación de credenciales actúa como un centro que supervisa el proceso de:

- •Emisión de credenciales y gestión de su ciclo de vida

- •Seguimiento de los calendarios de rotación de claves

- •Integración con fuentes de información fiables

- •Salvar las diferencias entre los proveedores y los sistemas de KYC Al hacerlo, rellena las credenciales con la información actual disponible, lo que las hace verificables y fiables.

Motor de políticas El motor de políticas es un marco contractual que codifica las normas de cumplimiento que varían según el país. Esto ayuda a automatizar el proceso de comprobación de que todo está en orden para las operaciones de financiación comercial. El sistema incluye plantillas para:

- •Decidir si se emite una carta de crédito

- •Determinar si una factura es apta para el factoring

- •Determinar cuándo se puede liberar la carga

- •Trabajar en entornos multijurisdiccionales

Sistema de bus de eventos El bus de eventos es un sistema basado en Kafka que nos permite compartir cambios en estados como:

- •Cuando se emiten credenciales

- •Cuando caducan las credenciales

- •Cuando se revocan las credenciales

- •Actualizaciones de estado en tiempo real en todo el consorcio De esta manera, todos se mantienen al día con la información sin tener que consultar constantemente el libro mayor en busca de actualizaciones.

Capa de integración La conexión entre los sistemas se realiza a través de una capa de API. Esta capa de integración tiende un puente entre:

- •La red de identidades y los sistemas bancarios centrales

- •El software de documentación comercial

- •Los sistemas de gestión logística

- •Los flujos de trabajo existentes sin necesidad de una revisión completa del sistema

Supervisión y observabilidad Realizamos un seguimiento de métricas utilizando Prometheus, como:

- •Cuántas credenciales se emiten y verifican

- •Cuánto tiempo tardan en completarse los procesos

- •Con qué frecuencia se producen errores

- •Indicadores del estado del sistema Toda esta información se muestra en paneles de Grafana, lo que facilita la detección de tendencias y patrones. También contamos con un sistema de alertas personalizado que vigila los objetivos de cumplimiento.

Diseño de protección de la privacidad El sistema utiliza un diseño que empareja las relaciones para evitar que las organizaciones comparen notas, al tiempo que les permite realizar las comprobaciones. Básicamente, cada organización tiene su propio conjunto de identificadores para tratar con sus socios, lo que mantiene separados todos los datos relacionados con la identidad.

Los esquemas de firma BBS+ ofrecían una forma de compartir información a partir de sus credenciales sin tener que revelar todo. Esto resultaba especialmente útil porque permitía a las empresas cumplir con la normativa y, al mismo tiempo, mantener la privacidad de su información comercial.

Implementación

El plan era implementar las cosas por etapas, comenzando con un par de bancos para probar el terreno. Lanzaron programas piloto y todo parecía funcionar, por lo que incorporaron:

- •Algunas empresas de logística

- •Proveedores de financiación comercial

- •Pruebas en situaciones reales

- •Expansión gradual del consorcio

Entorno de desarrollo El equipo configuró su entorno de desarrollo utilizando la contenedorización con Docker Compose como columna vertebral. Esto les permitió ejecutar:

- •Redes Hyperledger Fabric

- •Bases de datos PostgreSQL para almacenar metadatos de credenciales

- •Clústeres Kafka para gestionar eventos

- •Desarrollo simultáneo de múltiples componentes

Desarrollo de estándares Un equipo de expertos, entre los que se encontraban responsables de cumplimiento normativo y arquitectos de identidad, se reunió para establecer un conjunto de estándares para las credenciales. En concreto, definieron la estructura subyacente para:

- •Verificación de identidad

- •Propiedad efectiva

- •Autorización de sanciones

- •Estado de cumplimiento jurisdiccional Utilizando el esquema de credenciales W3C como guía. El objetivo era lograr un equilibrio entre satisfacer las demandas y proporcionar una forma de divulgar la información necesaria.

Desarrollo de contratos inteligentes Para el desarrollo de los contratos, se establecieron plantillas de políticas utilizando Hyperledger Fabric chaincode. Esto permitió codificar las normas de cumplimiento que se aplicaban a:

- •Instrumentos de financiación comercial

- •Diversas jurisdicciones

- •Normas de verificación de credenciales

- •Procesos de evaluación de políticas

- •Siguientes de auditoría de transacciones

Estrategia de pruebas La estrategia de pruebas fue bastante exhaustiva. Incluyó:

- •Pruebas unitarias básicas para la funcionalidad principal

- •Pruebas de integración para un intercambio fluido de credenciales

- •Pruebas de extremo a extremo que imitan los flujos de trabajo de la financiación comercial

- •Pruebas de rendimiento para los volúmenes de transacciones previstos

Migración de datos Adoptamos un enfoque para migrar nuestros registros KYC existentes utilizando:

- •Trabajos de procesamiento por lotes para extraer información

- •Integración del sistema heredado

- •Creación de credenciales firmadas

- •Transición operativa fluida

- •Introducción de nuevas capacidades

Implementación de la seguridad La seguridad era una prioridad en esta implementación. Para cumplir los requisitos, el sistema se encargó de:

- •Gestionar las claves para la firma de credenciales

- •Mantener intacto el registro de revocaciones

- •Proteger contra ataques de repetición

- •Módulos de seguridad de hardware (HSM) para operaciones confidenciales

Supervisión y alertas El equipo supervisó:

- •Cómo se emitían y verificaban las credenciales

- •Cualquier retraso o contratiempo en el proceso

- •El tiempo necesario para emitir las credenciales

- •Las tasas de éxito de los intentos de verificación

- •La velocidad de propagación de la revocación por todo el sistema

- •El rendimiento de la evaluación de políticas Se configuraron alertas personalizadas para señalar:

- •Las credenciales presentadas de forma incorrecta

- •Los intentos de correlación

- •Los problemas de seguridad

Mitigación de riesgos En lo que respecta a la mitigación de riesgos, la implementación incluyó redes de seguridad:

- •Mecanismos de respaldo para la verificación de credenciales durante el mantenimiento

- •Anulaciones manuales en situaciones de emergencia

- •Procedimientos integrales de recuperación ante desastres

- •Prevención de la paralización operativa

Métricas de rendimiento

La implantación de un sistema de identidad descentralizado marcó la diferencia en el funcionamiento. Supuso una mejora real en:

- •La eficiencia de las comprobaciones de «conozca a su cliente»

- •La precisión del cumplimiento normativo

- •Impacto en la experiencia del cliente

- •Eficiencia de la colaboración institucional

Tiempo de procesamiento de KYC El tiempo que se tarda en completar el proceso de conocimiento del cliente se ha reducido significativamente:

- •Antes: 11 días de media

- •Después: menos de 2 días

- •Mejora: reducción del 82 % Gran parte de esta aceleración se debe al hecho de que podemos reutilizar las credenciales de las contrapartes que ya hemos verificado, lo que elimina muchos pasos.

Reducción de la verificación duplicada La molestia de verificar a los clientes una y otra vez es cosa del pasado:

- •Antes: Se requería una verificación duplicada del 100 %

- •Después: Menos del 10 % de verificación duplicada

- •Mejora: Reducción del 89 % en procesos redundantes

Precisión en la detección de sanciones La precisión en la detección de sanciones ha dado un gran salto adelante:

- •Antes: tasa de falsos positivos del 7 %

- •Después: tasa de falsos positivos inferior al 1 %

- •Mejora: mejora de la precisión del 86 % La calidad de los datos y una aplicación automatizada más estricta de las normas han sido fundamentales para alcanzar este nivel de precisión.

Adopción de la reutilización de credenciales La plataforma experimentó un aumento en la reutilización, con más del 70 % de las credenciales reutilizadas en solo seis meses desde su puesta en marcha. Esto sugiere que los miembros del consorcio realmente se convencieron de la idea.

Propagación de la actualización de estado En lo que respecta al rendimiento del sistema, una medida clave fue la rapidez con la que se podía difundir la información sobre los cambios de estado:

- •Objetivo: menos de 5 minutos

- •Resultado: menos de 5 minutos de forma sistemática

- •Media: 3,2 minutos para la propagación en toda la red

Cumplimiento Operaciones Rendimiento

| Métrico | Antes | Después | Delta |

|---|---|---|---|

| Tiempo medio del ciclo KYC | 11 días | 1.8 días | -84 % |

| Repita el proceso de KYC para los socios existentes | 100 % | 8 % | -92 % |

| Falsos positivos en la detección de sanciones | 7 % | 0.8 % | -89 % |

| Tasa de reutilización de credenciales | 0 % | 73 % | +73 % |

| Horas de revisión manual de documentos al mes | 480 horas | 85 horas | -82 % |

| Quejas de los clientes (relacionadas con KYC) | 28 al mes | 4 al mes | -86 % |

Métricas de fiabilidad del sistema

| Objetivo de nivel de servicio | Destino | Logrado |

|---|---|---|

| Latencia en la verificación de credenciales (percentil 95) | <500 ms | 320 ms |

| Tiempo de propagación de la revocación | <5 minutos | 3.2 minutos de media |

| Tiempo de actividad del sistema (30 días) | >99,95 % | 99.97 % |

| Tasa de emisión de credenciales | >100/hora | 145/hora |

| Latencia de evaluación de políticas (percentil 99) | <200 ms | 165 ms |

| Entrega correcta del mensaje del bus de eventos | >99,99 % | 99.995 % |

| Tasa de aceptación de credenciales falsas | <0,01 % | 0.003 % |

Lecciones aprendidas

Complejidad de la gobernanza No es fácil conseguir que varias instituciones trabajen juntas en un sistema de gobernanza compartido. Cuando se trata de cuestiones como la verificación y la creación de políticas, cada organización tiene las suyas propias:

- •Tolerancia al riesgo distinta

- •Forma de hacer las cosas

- •Requisitos de cumplimiento

- •Procedimientos operativos Para que esto funcione, es necesaria una enorme coordinación:

- •Establecer un marco para la resolución de disputas

- •Establecer reglas de gobernanza claras

- •Construir bases estables desde el principio

- •Crear estabilidad a largo plazo en el sistema

Adopción de tecnología de privacidad Cuando apareció BBS+ divulgación selectiva, aportó algunas herramientas en términos de privacidad. Sin embargo, no todo fue fácil:

- •Las organizaciones tuvieron dificultades para determinar los niveles de divulgación

- •Comprender cuándo divulgar qué información

- •Crear plantillas para situaciones comunes

- •Simplificar el proceso de adopción de la tecnología Una vez que tuvieron plantillas con las que trabajar, a las instituciones les resultó mucho más fácil adoptar la tecnología.

Integración de sistemas heredados En lo que respecta a la integración, el diseño de una arquitectura API fue clave para que la integración con los sistemas bancarios centrales y de documentación comercial funcionara:

- •Las plataformas más antiguas requerían soluciones personalizadas

- •La integración llevó más tiempo del previsto inicialmente

- •El puente entre capas API era esencial

- •Se necesitaban soluciones personalizadas para la compatibilidad con los sistemas heredados

Gestión del ciclo de vida de las credenciales A medida que el consorcio crecía, la gestión de las credenciales se volvía más complicada:

- •El proceso de rotación de las claves de firma se volvió complejo

- •La revocación de claves comenzó a descontrolarse

- •La gestión automatizada del ciclo de vida habría evitado problemas

- •Las operaciones a gran escala requieren enfoques sistemáticos

Rendimiento de la evaluación de políticas El primer obstáculo surgió cuando la evaluación inicial de la política llevó más tiempo del previsto:

- •Las complicadas normas, que variaban según la ubicación, provocaron retrasos

- •El almacenamiento en caché de las decisiones de política utilizadas con frecuencia mejoró la velocidad.

- •La racionalización de la ejecución de los contratos marcó la diferencia.

- •Los tiempos de respuesta se aceleraron considerablemente.

Coordinación de la respuesta a incidentes En lo que respecta a la coordinación de la respuesta a incidentes que afectan a las instituciones:

- •Los canales de comunicación preestablecidos son fundamentales

- •Deben definirse procedimientos de escalado claros.

- •Deben desarrollarse planes de respuesta a incidentes entre consorcios durante la planificación.

- •La preparación mejora significativamente la disponibilidad.

Retos de adopción por parte de los usuarios Conseguir que las personas se sumaran al sistema no fue fácil:

- •Se requirió mucha formación para la gestión de credenciales

- •Comprender los controles de intercambio de información era complejo

- •El diseño de un sistema fácil de usar era fundamental

- •Se necesitaban programas de formación completos

- •Una base adecuada acelera significativamente la implementación Al implementar sistemas, es fundamental comenzar por establecer un marco de gobernanza, diseñar una experiencia que funcione para ustedes y automatizar las operaciones en la medida de lo posible.

A la hora de implementar sistemas, es fundamental comenzar por establecer un marco de gobernanza, diseñar una experiencia que funcione para los usuarios y automatizar las operaciones en la medida de lo posible.

Pila tecnológica

Tecnología de contabilidad distribuida

- •Hyperledger Fabric: contabilidad distribuida diseñada por un consorcio para el seguimiento y la ejecución de contratos con desarrollo de contratos inteligentes

Estándares de identidad

- •Credenciales verificables del W3C: base para la verificación de la identidad

- •Identificadores descentralizados (DID): Marco de identidad estándar

Bibliotecas criptográficas

- •Firmas BBS+: Esquema de firma de divulgación selectiva

- •Elija qué compartir y qué mantener en secreto

Transmisión de eventos

- •Apache Kafka: Cola de mensajes para la transmisión de eventos y actualizaciones de estado

- •Intercambio de información en tiempo real entre el consorcio

Arquitectura de servicios

- •Node.js y Express: Interfaces de servicio y marco API

- •Arquitectura API RESTful

Almacenamiento de datos

- •PostgreSQL: almacenamiento de metadatos y datos operativos

- •Solución de base de datos primaria

Orquestación de contenedores

- •Docker: plataforma de contenedores

- •Kubernetes: orquestación de contenedores

Pila de observabilidad

- •Prometheus: Recopilación de métricas

- •Grafana: Creación y visualización de paneles de control

Infraestructura de seguridad

- •Módulos de seguridad de hardware (HSM): Gestión de claves confidenciales con auditorías de seguridad exhaustivas

- •Custodios de claves de seguridad digitales

Enfoques de integración

- •API REST: puente entre sistemas heredados

- •Mecanismos webhook: conectividad del sistema

- •Adaptadores de integración personalizados: compatibilidad con plataformas heredadas

Resultados del proyecto

- reducción del 82 % en el tiempo de procesamiento de KYC

- reducción del 89 % en el trabajo de verificación de duplicados

- mejora del 86 % en la precisión del filtrado de sanciones

- 99.se ha alcanzado un tiempo de actividad del sistema del 97 %

- 73 % de tasa de reutilización de credenciales en un plazo de 6 meses

Métricas clave de rendimiento

Reducción del tiempo de KYC

Mejora del tiempo de procesamiento

Reducción de la duplicación del trabajo

Eliminación de verificaciones redundantes

Precisión de la selección

Mejora de la selección de sanciones

Tiempo de actividad del sistema

Tasa de disponibilidad mensual